É certo que a internet ainda é bastante vulnerável, mas algumas pessoas se destacaram por invadir sites e redes supostamente seguras. Alguns deles por prazer, outros por dinheiro, houve até quem o fizesse por vingança. A única coisa certa é que esses 10 rapazes abaixo já deram muita dor de cabeça por suas ações na internet.

Hoje, a maioria deles já não faz mais parte do "lado negro da força" virtual e trabalham na segurança digital, mas você conhece seus feitos? Conheça os 10 hackers mais famosos da história nessa lista que o TechTudo preparou para você.

10. David L. Smith

Smith é o autor do notório "worm Melissa", responsável por sobrecarregar e tirar do ar vários servidores de e-mail em 1999. Smith foi detido e condenado em 2002 a 10 anos de prisão por ter causado mais de US$80 milhões de prejuízo. A pena chegou a ser reduzida para 20 meses (mais multa de US$ 5 mil) quando Smith aceitou trabalhar com o FBI, logo após sua captura. Inicialmente ele trabalhou 18 horas por semana, mas logo a demanda aumentou, fazendo-o trabalhar 40 horas semanais. Ele foi incumbido de obter conexões entre os autores de vírus novos, mantendo a atenção às vulnerabilidades dos softwares e contribuindo para a captura dos invasores.

9. Robert Morris

Americano, filho do cientista chefe do Centro Nacional de Segurança Computacional dos EUA, Morris foi o responsável pela criação de um vírus que chegou a prejudicar 6 mil computadores em 1988 (cerca de 10% da internet da época), inutilizando-os. Ele foi o primeiro a ser condenado pela lei de Abuso e Fraude de Computadores dos Estados Unidos, mas nem cumpriu a pena. Atualmente ele é considerado o mestre dos criadores de pragas virtuais e está trabalhando como professor efetivo do MIT no Laboratório de Inteligência Artificial.

8. Kevin Poulsen

Seu principal feito aconteceu em 1990, quando Poulsen interceptou todas as linhas telefônicas da estação de rádio KIIS-FM, vencendo assim um concurso realizado pela emissora da Califórnia. O prêmio era um Porche para o 102º ouvinte que telefonasse. Poulsen garantiu seu carro, mas passou 51 meses na prisão. Hoje ele é diretor do site Security Focus e editor da Wired.

7. Onel de Guzman

Criador do famoso vírus "I love you", que era enviado por e-mail com um arquivo anexo chamado "Love-the-letter-for-you". Após a execução, o vírus fazia com que a mensagem fosse enviada para todos os contatos da vítima, e além de se retransmitir, o vírus subscrevia alguns arquivos e infectava vários outros, fazendo com que o malware fosse executado toda vez que a pessoa tentasse abrir um arquivo MP3, por exemplo.

Estima-se que o "I love you" tenha sido enviado a mais de 84 milhões de pessoas, causando um prejuízo total de $8,7 bilhões.

O estudante filipino que enviou o vírus o fez por pura birra, já que tratava-se de um trabalho de faculdade rejeitado. Ele foi absolvido por faltar legislação que envolvesse crimes digitais em seu país, e também por não terem encontrado provas.

6. Vladimir Levin

Formado pela Universidade de Tecnologia de St.Petesburg, Rússia, esse hacker russo foi o cérebro de um ataque aos computadores do Citybank. Com o acesso à rede bancária, ele desviou US$10 milhões de contas de clientes. Foi preso pela Interpol no Aeroporto de Heathrow em 1995.

5. Jon Lech Johansen

Norueguês, Johansen também é conhecido como "DVD John", por ter conseguido burlar a proteção regional inseridas nos DVDs comerciais. Seus pais foram processados em seu lugar, afinal, ele tinha apenas 15 anos, mas foram absolvidos sob a seguinte alegação do juiz: 'como DVDs são objetos mais frágeis do que, por exemplo, livros, as pessoas deveriam ter a possibilidade de fazer uma cópia de segurança para uso pessoal'. Sortudo!

Ao que parece, Johansen trabalha para quebrar os sistemas anticópias do Blu-Ray, os discos que sucederam os DVDs.

4. Jonathan James

Foi o primeiro adolescente a ser preso por crimes digitais nos Estados Unidos, em 1999. Ele invadiu os computadores do Departamento de Defesa dos Estados Unidos e da NASA, aos 15 anos de idade. James suicidou-se em maio de 2008, e junto com o corpo foi encontrada uma carta com 5 páginas, justificando que ele não acreditava mais no sistema judiciário. Isso porque ele estava sendo investigado pelo Serviço Secreto por ter ligação - ao qual ele negava - a um grande roubo de dados de clientes de várias lojas virtuais norte-americanas em 2007.

3. Raphael Gray

3. Raphael Gray

O hacker britânico Raphael Gray foi condenado com apenas 19 anos por roubar 23 mil números de cartões de crédito, entre eles um de Bill Gates. Usando dados de cartões de crédito roubados, Gray criou dois sites, o "ecrackers.com" e o "freecreditcards.com", onde publicou informações de cartões de crédito roubados de páginas de e-commerce, incluindo o número que ele alegou ser do cartão de crédito de Bill Gates, com o telefone da casa do milionário. O fato chamou a atenção do FBI, que o "visitou" em março de 1999.

2. Adrian Lamo

O norte-americano de 30 anos se tornou o mais famoso “grey hat hacker” da década passada. Em 2003, invadiu o sistema do jornal The New York Times apenas para incluir a si mesmo na lista de colaboradores. Ele também é conhecido por quebrar uma série de sistemas de alta segurança da rede de computadores, como a da Microsoft, da Yahoo!, da MCI WorldCom, da Excite@Home, e das empresas de telefonia SBC, Ameritech e Cingular.

1. Kevin Mitnick

O mais famoso hacker da história. Em 1990, Kevin Mitnick invadiu vários computadores de operadoras de telefonia e provedores de internet, além de enganar o FBI e se transformar em um dos cibercriminosos mais procurados da internet (história que chegou até a virar filme). Em 1995 ele foi preso, sendo liberado 5 anos depois após pagar fiança, mas nos primeiros três anos de liberdade não pode conectar-se a internet. Hoje, Mitnick é um consultor de segurança digital, tendo participado inclusive do evento Campus Party 2010 no Brasil.

ALTEMAR CARNEIRO

David L. Smith (Foto:

David L. Smith (Foto: Robert Morris (Foto:

Robert Morris (Foto: Kevin Poulsen (Foto:

Kevin Poulsen (Foto: Onel de Guzman (Foto:

Onel de Guzman (Foto: Vladimir Levin (Foto:

Vladimir Levin (Foto: Jon Lech Johansen

Jon Lech Johansen Jonathan James (Foto:

Jonathan James (Foto: Raphael Gray (Foto:

Raphael Gray (Foto: Adrian Lamo (Foto:

Adrian Lamo (Foto: Mitnick (Foto:

Mitnick (Foto: Logotipo usado pelo LulzSec (Foto: Reprodução)

Logotipo usado pelo LulzSec (Foto: Reprodução) LulzSec Exposed divulgando suposta foto de Sabu,

LulzSec Exposed divulgando suposta foto de Sabu, “O Barco dos Lulz” (Foto: Reprodução)

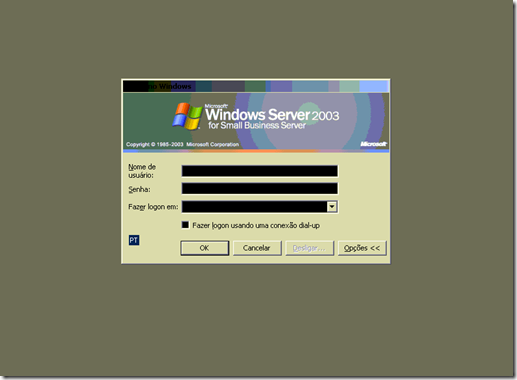

“O Barco dos Lulz” (Foto: Reprodução)