Uma terra quase sem lei, com uma “universidade” para

hackers, um ranking com os mais bem-sucedidos cibercriminosos e uma lista dos IPs mais procurados pelo FBI – tudo acompanhado de um fórum para discussões internas. Poderia ser mais uma daquelas descrições mirabolantes sobre sites na deep web, mas não é nada disso. Todos esses elementos estão presentes em um jogo aberto, lançado por um brasileiro na semana passada, batizado de

Hacker Experience – e que, a sua maneira, pode ser considerado um “GTA do cibercrime”.

O simulador é o primeiro projeto lançado por Renato Massaro, que trabalhou na criação de toda a estrutura “por diversão ou hobby”, como ele mesmo contou a INFO. Com 21 anos e estudando Ciências da Computação no interior de São Paulo, o jovem desenvolvedor começou a colocar ideias no papel ainda em 2005, quando ainda estava há alguns anos de entrar na universidade, e tentou executá-las por três vezes, pelo menos.

“Nas duas primeiras tentativas, parei na metade, ou por falta de tempo ou de conhecimento”, contou, por e-mail. “Já a terceira, comecei em fevereiro de 2012, um mês antes de entrar no curso – e ‘terminei’ agora no início de setembro.” Ou seja, foram dois anos e meio para criar a versão atual da aplicação, que roda direto no navegador.

A demora, justifica ele, está muito relacionada à faculdade, que tirava – e ainda tira – boa parte do tempo de Massaro. “Mas nos últimos seis meses, fiquei relativamente impaciente com essa demora e resolvi dedicar tempo integral ao jogo”, afirmou, dizendo ainda que deixou para implementar novas ideias apenas depois da conclusão do jogo, de forma a acelerar o desenvolvimento. “Faltei em várias aulas da faculdade e tive que cancelar várias disciplinas”, disse. “Mas acredito que valeu a pena” – e talvez por ter colocado em prática parte do que aprendeu na faculdade, como ele mesmo contou.

O jogo – A estrutura e a dinâmica do jogo, ambas desenvolvidas por Massaro, impressionam, de cara, pela complexidade. O visual remete ao do painel de controle do WordPress, e apresenta, primeiramente, informações de hardware (o computador do jogador e hacker) e gerais (reputação, tarefas e missões, por exemplo).

Logo abaixo, notícias mostram quem hackeou quem dentro da comunidade do game – sim, isso é possível –, um ranking classifica os melhores usuários em termos de reputação e uma lista exibe quais os IPs mais procurados pelo “FBI”. Por fim, o fórum e os anúncios dos administradores (Massaro, no caso) aparecem na parte inferior da página.

Visual apresentado, vamos à parte que interessa: o menu lateral dá acesso à tal Universidade, que ajudará você a começar a jogar e dará as primeiras missões. É por ela que os jogadores vão conhecer a fictícia Numataka Corporation, que desafia todo novo hacker a invadir o endereço da NSA – algo que ninguém nunca conseguiu fazer, segundo a mensagem.

Fora a escola, o menu mostra o gerenciador de tarefas e a “internet” do game, que funciona basicamente por IPs – como o da agência de segurança e os dos jogadores procurados pelos policiais. “Software”, por sua vez, mostra os programas que você tem à disposição para usar nas invasões e quebras de segurança, enquanto “Log de Dados” exibe todas as suas atividades (lembre-se de apagar tudo que aparecer por lá para não ser detectado) e “Hardware” traz dados sobre sua máquina e permite melhorá-la. Por fim, “Finanças” dá acesso ao banco e à carteira de bitcoins e “Banco de Dados” lista suas atividades e permite pará-las.

Apesar das linhas de código mostradas na página inicial de Hacker Experience, o processo de hack não é exatamente complexo e nem requer muito conhecimento técnico da parte do jogador. Pelo menos no início do jogo, as invasões exigem basicamente um programa (crack) adequado, o IP do alvo (que precisa estar acessível) e um pouco de agilidade para achar os arquivos necessários e apagar seus logs o quanto antes.

Inspiração e lançamento – Massaro, no entanto, não nega que, mesmo com as diferenças visuais, a inspiração para o projeto vem de antigos games do tipo – alguns até guardam semelhanças a animação apresentada ao acessar o site. “Acredito que eu tenha jogado praticamente todos desse gênero, e tentei tirar as melhores ideias de cada um, complementar com as minhas e criar algo novo”, disse, revelando ainda ter preferência

por Uplink, da Introversion Software. “A única falha dele é que não há um modo multiplayer” – algo que o desenvolvedor incluiu no projeto mais novo antes de começar a divulgá-lo pela internet.

O lançamento de Hacker Experience, aliás, aconteceu no último dia 13 de setembro, quando o desenvolvedor colocou a página no ar – em inglês e português – e resolveu publicar o endereço no fórum Hacker News. A recepção do jogo, no entanto, foi bem maior do que ele mesmo esperava. “Para ser sincero, não esperava que alguém fosse jogá-lo e muito menos se interessar e viciar nele”, contou. “Só não desisti do projeto porque era apenas por diversão.”

Massaro conta que, em apenas dois dias, a página teve “milhões de visitas, aproximadamente 12 mil cadastros e 4 mil jogadores online ao mesmo tempo”. A demanda foi tanta que o desenvolvedor pensou até em vender o jogo, como mostra

este post aqui, “simplesmente pelo fato de não dar conta de manter o suporte que os usuários merecem”.

Graças ao cansaço e ao grande número de mensagens, pedidos, sugestões e críticas recebidos, o servidor do jogo chegou a ser desligado, mas foi colocado de volta ao ar pouco depois. “Continua sendo difícil manter o contato necessário com todo mundo, mas as várias mensagens que recebi me fizeram perceber que vale a pena esse esforço extra.”

O bom número de acessos e jogadores simultâneos – número que está entre 1.000 e 2.000 – fez com que as tarefas fossem divididas pelo responsável, que conta agora com mais duas pessoas para ajudá-lo na administração. O comunicado da mudança foi feito no fórum interno do jogo, e no texto, o desenvolvedor atribui a novidade mais uma vez à faculdade. Aliás, Massaro está hoje no Canadá, em intercâmbio, e continua aproveitando as horas vagas para trabalhar em novos projetos pessoais.

Se quiser jogar, o Hacker Experience pode

ser acessado por aqui – dá para fazer login pelo Twitter ou pelo Facebook ou criar uma conta no site. O jogo é gratuito, mas dá a opção de desembolsar uma pequena quantia para eliminar os anúncios, que nem de longe atrapalham as invasões virtuais.

fonte info:

Altemar Carneiro

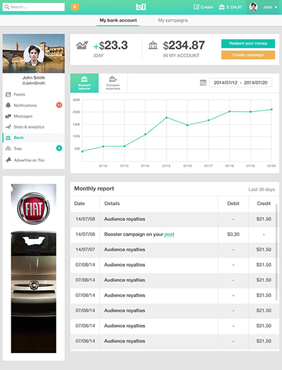

Painel de pagamento TSU

Painel de pagamento TSU