Segurança .GOV Altemar C: Honeypots fisgam hackers e monitoram técnicas de a...: Invasores interagem com ambiente 'virtual' e seguro. Rede de honeypots distribui alertas no Brasil e no mundo. ... Se você tem alguma dúvi...

terça-feira, 25 de outubro de 2011

Honeypots fisgam hackers e monitoram técnicas de ataque na web

Invasores interagem com ambiente 'virtual' e seguro.

Rede de honeypots distribui alertas no Brasil e no mundo.

...

Se você tem alguma dúvida sobre segurança da informação (antivírus, invasões, cibercrime, roubo de dados, etc), vá até o fim da reportagem e utilize a seção de comentários. A coluna responde perguntas deixadas por leitores todas as quartas-feiras.

Honeypots se disfarçam de sistemas vulneráveis,

Honeypots se disfarçam de sistemas vulneráveis,mas monitoram a atividade de quem as ataca

(Foto: Divulgação)

Criminosos virtuais costumam varrer a internet procurando computadores vulneráveis, sem ter alvos específicos para atacar. Aproveitando-se disso, especialistas em segurança criam os “honeypots” (pote de mel) – sistemas que se mostram vulneráveis, atraindo invasores que, quando conectados ao sistema, serão monitorados. Com isso, técnicas, vulnerabilidades e ferramentas são obtidas para análise e proteção dos sistemas.

Para quem está no ataque, o computador invadido parece idêntico a um sistema de verdade. O ambiente inteiro é “emulado” – semelhante a um ambiente virtual, em que comandos dados ao sistema parecem ter resultado, mas na verdade são uma forma de “matrix” para o criminoso, que pensa estar conseguindo acesso em um sistema propositalmente vulnerável.

“Um honeypot existe somente para ser invadido”, explica Christian Seifert, diretor-executivo do Honeynet Project. O Honeynet Project é um esforço de vários especialistas para criar novas ferramentas de honeypots e gerar conhecimento a partir dos dados coletados, bem como educar profissionais da área a respeito de conteúdos relacionados a análise de ataques. “Muita energia e recursos são necessários para analisar os dados coletados”, afirma Seifert.

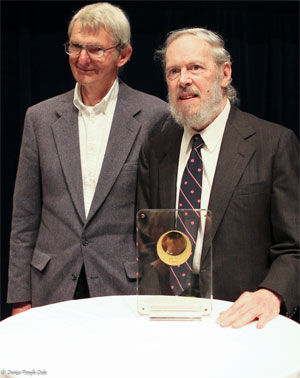

Um exemplo de honeypot poderia ser um site de internet que possui uma falha de segurança intencional. Quando ele for invadido, o invasor entra nesse ambiente falso em que todas as ferramentas, comandos e dados serão retidos, ao mesmo tempo em que outros recursos – um deles chamado de “Honeywall” – impedem que novos ataques tenham sido feitos a partir do honeypot.

Angelo Dell'Aera (e) e Christian Seifert fornecem

Angelo Dell'Aera (e) e Christian Seifert fornecemtreinamento para ameaças on-line e honeypots

(Foto: Cedric Blancher/CC/BY-SA-NC)

Para Seifert, honeypots tem usos em pesquisa e em organizações, servindo como um “sensor de alerta inicial”.

Honeypots brasileira

O Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil (CERT.br) opera uma rede de honeypots chamada de “Projeto Honeypots Distribuídos”. O projeto tem um site que fornece algumas informações sobre a rede que foi iniciada em 2001 e, a partir de 2003, com o uso da ferramenta conhecida como Honeyd – mais segura que a forma utilizada anteriormente –, passou a ser expandida para parceiros.

O Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil (CERT.br) opera uma rede de honeypots chamada de “Projeto Honeypots Distribuídos”. O projeto tem um site que fornece algumas informações sobre a rede que foi iniciada em 2001 e, a partir de 2003, com o uso da ferramenta conhecida como Honeyd – mais segura que a forma utilizada anteriormente –, passou a ser expandida para parceiros.

Ainda em sua infância, em 2002, a rede conseguiu capturar o código fonte da segunda versão do vírus Slapper que estava se espalhando na internet. Mais recentemente, o CERT.br desenvolveu recursos que permitiram detectar tentativas de ataques a serviços conhecido como SIP, que dão acesso à chamadas telefônicas via internet (VoIP).

A rede começou no Instituto Nacional de Pesquisas Espaciais (INPE), montada por Cristine Hoepers e Klaus Steding-Jessen, ambos do CERT.br.

“Conseguimos detectar varreduras e ataques automatizados, tendências de mudanças nesses ataques, assinaturas de novos ataques, máquinas comprometidas ou com problemas de configuração e alguns códigos maliciosos”, afirma Hoepers. De acordo com ela, as informações obtidas são compartilhadas em diferentes níveis de detalhamento para cada usuário e organização que possam precisar desses dados, bem como alvos de ataques.

Mapa localiza onde estão iscas para

Mapa localiza onde estão iscas parahackers no Brasil (Foto: Reprodução/CERT.br)

Alguns informações são públicas e acessíveis no site do projeto.

Cuidados especiais

Embora uma honeypot precise ser invadida para ser útil, isso é mais complicado do que parece. “Simplesmente ligar uma máquina vulnerável à internet não é instalar um honeypot, é ser irresponsável”, afirma a analista de segurança Cristine Hoepers, do CERT.br.

Embora uma honeypot precise ser invadida para ser útil, isso é mais complicado do que parece. “Simplesmente ligar uma máquina vulnerável à internet não é instalar um honeypot, é ser irresponsável”, afirma a analista de segurança Cristine Hoepers, do CERT.br.

Existem honeypots de alta interatividade e baixa interatividade. A honeypot de alta interatividade é um sistema completo, real e intencionalmente desprotegido. A diferença são ferramentas de registro adicionadas e um recurso de segurança que impede o invasor de conseguir “sair” do honeypot. “Todo o tráfego pode entrar, mas só pode sair tráfego benigno -- todo o tráfego malicioso deve ser impedido de chegar à internet”, explica a analista.

Já o honeypot de baixa interatividade – como está sendo usado pelo CERT.br no Brasil – não é um sistema completo, e sim um software que “emula” um sistema, inclusive todo o processo de invasão. O criminoso está invadindo, portanto, um sistema que não existe de fato, dando mais segura e resultados semelhantes. Nesses casos, o servidor real precisa ser protegido.

Embora riscos não sejam nulos, Hoepers revela que, em oito anos, nenhum dos computadores com honeypots do projeto brasileiro foram realmente comprometidos.

Honeypots – agora em celulares

Desde 2004, ataques que tiram proveito de falhas em softwares do internauta, como navegadores de internet, passaram a ser bastante comuns. Christian Seifert, do Honeynet Project, afirma que um novo tipo de honeypot precisou ser desenvolvida para estudar esses ataques.

Desde 2004, ataques que tiram proveito de falhas em softwares do internauta, como navegadores de internet, passaram a ser bastante comuns. Christian Seifert, do Honeynet Project, afirma que um novo tipo de honeypot precisou ser desenvolvida para estudar esses ataques.

Agora, a nova fronteira são os telefones móveis – e já existem ferramentas criadas pelo Honeynet para estudar as novas ameaças desenvolvidas para o aparelho. Em breve, talvez, especialistas estarão carregando honeypots no bolso.

*Altieres Rohr é especialista em segurança de computadores e, nesta coluna, vai responder dúvidas, explicar conceitos e dar dicas e esclarecimentos sobre antivírus, firewalls, crimes virtuais, proteção de dados e outros. Ele criou e edita o Linha Defensiva, site e fórum de segurança que oferece um serviço gratuito de remoção de pragas digitais, entre outras atividades. Na coluna “Segurança digital”, o especialista também vai tirar dúvidas deixadas pelos leitores na seção de comentários. Acompanhe também o Twitter da coluna, na página

*Altieres Rohr é especialista em segurança de computadores e, nesta coluna, vai responder dúvidas, explicar conceitos e dar dicas e esclarecimentos sobre antivírus, firewalls, crimes virtuais, proteção de dados e outros. Ele criou e edita o Linha Defensiva, site e fórum de segurança que oferece um serviço gratuito de remoção de pragas digitais, entre outras atividades. Na coluna “Segurança digital”, o especialista também vai tirar dúvidas deixadas pelos leitores na seção de comentários. Acompanhe também o Twitter da coluna, na página

altemar Carneiro fonte g1

Segurança .GOV Altemar C: Hackers do Anonymous desmascaram a maior rede de p...

Segurança .GOV Altemar C: Hackers do Anonymous desmascaram a maior rede de p...: Grupo hacker que já empreendeu ataques contra sites governamentais em várias partes do mundo diz que tirou do ar serviço que abrigava 40 pág...

Hackers do Anonymous desmascaram a maior rede de pedofilia da internet Leia mais em: http://www.tecmundo.com.br/ataque-hacker/14639-hackers-do-anonymous-desmascaram-a-maior-rede-de-pedofilia-da-internet.htm#ixzz1bn2KS0QJ

Grupo hacker que já empreendeu ataques contra sites governamentais em várias partes do mundo diz que tirou do ar serviço que abrigava 40 páginas com material de pedofilia.

Grupo hacker retirou do ar 40 sites de pedofilia e divulgou lista de supostos utilizadores (Fonte da imagem: Divulgação)

Grupo hacker retirou do ar 40 sites de pedofilia e divulgou lista de supostos utilizadores (Fonte da imagem: Divulgação)

Em comunicado, membros do grupo Anonymous afirmaram ter retirado do ar serviços que armazenavam pornografia infantil. A nova onda de ataques faz parte da chamada “Operação Darknet”, que visa o combate à pornografia infantil na internet. Além de retirar os serviços do ar, os hackers também divulgaram nomes de mais de 1,5 mil usuários suspeitos de acessarem o conteúdo.

Os ataques ocorreram na última semana e, de acordo com o texto publicado pelos hackers, derrubaram o servidor Freedom Hosting, no qual estavam hospedados 40 sites com pornografia infantil. O grupo teria alertado aos mantenedores do serviço para que deletassem seu conteúdo e, como isso não ocorreu, realizaram o ataque.

A principal baixa no lado dos pedófilos foi a derrubada de um site que, de acordo com o Anonymous, continha mais de 100 GB de conteúdo envolvendo pedofilia. Após ser retirado do ar, o Freedom Hosting restabeleceu todo o material por meio de restauração de backups, mas novamente foi derrubado e passou a ser considerado o “inimigo número 1” da Operação Darknet.

Freedom Hosting é um servidor que usa o domínio .onion para ser acessado. Esse tipo de domínio garante certa privacidade para quem o utiliza, porém, só pode ser acessado via rede TOR. No comunicado, o Anonymous informa que sua demanda é bem simples, pedindo apenas para que seja removido “todo o conteúdo de pornografia infantil de seu servidor”, e avisa ainda que o alvo da operação não é apenas o Freedom Hosting, mas sim “cada um na internet”.

Leia mais em: http://www.tecmundo.com.br/ataque-hacker/14639-hackers-do-anonymous-desmascaram-a-maior-rede-de-pedofilia-da-internet.htm#ixzz1bn3Cv8nI

altemar carneiro fonte tec

Grupo hacker retirou do ar 40 sites de pedofilia e divulgou lista de supostos utilizadores (Fonte da imagem: Divulgação)

Grupo hacker retirou do ar 40 sites de pedofilia e divulgou lista de supostos utilizadores (Fonte da imagem: Divulgação)Em comunicado, membros do grupo Anonymous afirmaram ter retirado do ar serviços que armazenavam pornografia infantil. A nova onda de ataques faz parte da chamada “Operação Darknet”, que visa o combate à pornografia infantil na internet. Além de retirar os serviços do ar, os hackers também divulgaram nomes de mais de 1,5 mil usuários suspeitos de acessarem o conteúdo.

Os ataques ocorreram na última semana e, de acordo com o texto publicado pelos hackers, derrubaram o servidor Freedom Hosting, no qual estavam hospedados 40 sites com pornografia infantil. O grupo teria alertado aos mantenedores do serviço para que deletassem seu conteúdo e, como isso não ocorreu, realizaram o ataque.

A principal baixa no lado dos pedófilos foi a derrubada de um site que, de acordo com o Anonymous, continha mais de 100 GB de conteúdo envolvendo pedofilia. Após ser retirado do ar, o Freedom Hosting restabeleceu todo o material por meio de restauração de backups, mas novamente foi derrubado e passou a ser considerado o “inimigo número 1” da Operação Darknet.

Freedom Hosting é um servidor que usa o domínio .onion para ser acessado. Esse tipo de domínio garante certa privacidade para quem o utiliza, porém, só pode ser acessado via rede TOR. No comunicado, o Anonymous informa que sua demanda é bem simples, pedindo apenas para que seja removido “todo o conteúdo de pornografia infantil de seu servidor”, e avisa ainda que o alvo da operação não é apenas o Freedom Hosting, mas sim “cada um na internet”.

Leia mais em: http://www.tecmundo.com.br/ataque-hacker/14639-hackers-do-anonymous-desmascaram-a-maior-rede-de-pedofilia-da-internet.htm#ixzz1bn3Cv8nI

altemar carneiro fonte tec

terça-feira, 18 de outubro de 2011

Segurança .GOV Altemar C: 'Vírus policiais' criam polêmica para interceptaçã...

Segurança .GOV Altemar C: 'Vírus policiais' criam polêmica para interceptaçã...: Polícia nos Estados Unidos e na Alemanha usam softwares. Processo legal para uso das ferramenta ainda está incerto. Se você tem alguma dúv...

'Vírus policiais' criam polêmica para interceptação na era digital

Polícia nos Estados Unidos e na Alemanha usam softwares.

Processo legal para uso das ferramenta ainda está incerto.

Se você tem alguma dúvida sobre segurança da informação (antivírus, invasões, cibercrime, roubo de dados, etc), vá até o fim da reportagem e utilize a seção de comentários. A coluna responde perguntas deixadas por leitores todas as quartas-feiras.

Polícias dos EUA e da Alemanha estão instalando

Polícias dos EUA e da Alemanha estão instalandosoftwares em computadores de suspeito para

realizar investigações (Foto: Divulgação)

A Alemanha confirmou o uso de um software espião em investigações policiais, tornando-se o segundo país a confirmar o uso da técnica em investigações policiais. Os Estados Unidos já haviam revelado o uso do software após uma solicitação de liberação de documentos ("FOIA"). Em ambos os casos, as leis que envolvem o uso da ferramenta estão bastante incertas. Existem suspeitas de que "vírus governamentais" possam estar em uso também na França e no Egito.

Os softwares em geral tem a capacidade de capturar informações do sistema em que estão instalados e enviar para a autoridade policial com o intuito de auxiliar uma investigação. O uso de programas com essa funcionalidade poderia permitir grampos em chamadas VoIP protegidas, por exemplo.

A suspeita de uso desses softwares existe no Egito devido a documentos encontrados por manifestantes durante os protestos no início do ano. Não existe uma cópia do programa em si, porém. O software espião, batizado se “FinFisher” ou “FinSpy”, teria sido oferecido ao governo egípcio por uma empresa alemã, que além de incluir componentes para monitoração de dados oferecia também uma forma de invadir os computadores que seriam monitorados.

Na França, um programa desenvolvido pelo governo faria parte da lei Hadopi que busca diminuir o download de conteúdo ilegal na internet. O objetivo do software seria certificar que um usuário de internet não poderia mais usar certos softwares ligados ao compartilhamento de arquivos.

O advogado especializado em direito digital Omar Kaminski aponta que existem muitos desafios legais para o uso desses softwares. No caso do Brasil, dependeria de qual polícia – Civil, Militar ou Federal - iria utilizá-los, mas sempre há limites. “As policias têm atribuições legais, mas não podem exceder os direitos dos cidadãos, pois isso poderá configurar excesso de poder e ser desproporcional aos direitos humanos mais básicos”, afirma Kaminski.

Há também questões de soberania, envolvendo a interceptação dados que circulam por computadores em outros países e a extensa capacidade que poderia ter um software desse tipo. “Não há como fiscalizar”, adverte o advogado.

Antivírus estão detectando os espiões

Antivírus estão detectando os espiõesgovernamentais, mas nem todas as empresas têm

uma política clara sobre o assunto

(Foto: Divulgação)

Antivírus estão divididos

Nem todas as empresas antivírus afirmam publicamente uma posição a respeito de códigos espiões usados por governos. A empresa de antivírus finlandesa F-Secure já afirmou repetidas vezes que irá detectar qualquer código que coloque em risco seus clientes, independentemente se o programa for usado por criminosos ou por autoridades.

Nem todas as empresas antivírus afirmam publicamente uma posição a respeito de códigos espiões usados por governos. A empresa de antivírus finlandesa F-Secure já afirmou repetidas vezes que irá detectar qualquer código que coloque em risco seus clientes, independentemente se o programa for usado por criminosos ou por autoridades.

Outras companhias antivírus, porém, não divulgam se detectam ou não esse tipo de praga, embora a maioria tenha adicionado o código alemão encontrado pelo CCC em suas bases de dados.

Alemanha debate conceito de privacidade

Especialistas do Chaos Computer Club (CCC) – um clube de hackers fundado na Alemanha – revelaram a existência do "trojan federal" na Alemanha. Segundo o CCC, uma "fonte anônima" compartilhou uma amostra do vírus com os especialistas, que realizaram uma análise.

Especialistas do Chaos Computer Club (CCC) – um clube de hackers fundado na Alemanha – revelaram a existência do "trojan federal" na Alemanha. Segundo o CCC, uma "fonte anônima" compartilhou uma amostra do vírus com os especialistas, que realizaram uma análise.

O CCC encontrou problemas de segurança com o programa, incluindo a capacidade de controlar remotamente qualquer computador em que o software de monitoramento foi instalado. Os especialistas afirmam que o programa não tem proteção adequada para permitir que somente a polícia controle as máquinas vigiadas.

A questão na Alemanha, porém, esbarra em um problema legal. Os tribunais alemães já rejeitaram o uso de qualquer software espião. As autoridades argumentaram que o software é na verdade apenas um novo meio de interceptação – como a interceptação telefônica.

Os tribunais aceitaram esse argumento, porém estabeleceram que partes da vida de uma pessoa são invioláveis, independentemente de qualquer investigação ou autorização judicial.

Essas partes seriam o "núcleo da vida privada" e incluíram, por exemplo, diários pessoais.

Essas partes seriam o "núcleo da vida privada" e incluíram, por exemplo, diários pessoais.

Para os especialistas do CCC, autorizar a instalação de um software que pode ser controlado remotamente no computador de um suspeito viola essa regra, porque qualquer computador contém informações sobre seu dono que seriam "invioláveis" – como registros de atividades semelhantes a um diário.

As autoridades alemãs também estão tendo de se explicar perante tribunais por “abusos” da ferramenta, entre eles a instalação do programa em um notebook fiscalizado na imigração em um aeroporto, sem autorização judicial.

Em documento, agente do FBI diz que software

Em documento, agente do FBI diz que softwareespião é ‘voluntário’ e não precisaria de autorização

da justiça (Foto: Divulgação)

Agentes do FBI queriam usar spyware sem autorização

Segundo os documentos publicados em abril de 2011, o FBI desenvolveu uma tecnologia denominada "Computer and Internet Protocol Address Verifier – CIPAV". Em tradução livre, pode ser chamado de "Verificador de Computador e de Endereço de Protocolo de Internet". O CIPAV é capaz de coletar dados como o endereço IP, a lista de programas em execução e informações sobre o navegador de internet.

Segundo os documentos publicados em abril de 2011, o FBI desenvolveu uma tecnologia denominada "Computer and Internet Protocol Address Verifier – CIPAV". Em tradução livre, pode ser chamado de "Verificador de Computador e de Endereço de Protocolo de Internet". O CIPAV é capaz de coletar dados como o endereço IP, a lista de programas em execução e informações sobre o navegador de internet.

Os documentos, obtidos pela Electronic Frontier Foundation (EFF), mostram que os agentes do FBI não sabiam qual seria o procedimento legal adequado para usar o software. Alguns dos agentes pensavam que era desnecessária qualquer autorização judicial. Para eles, a instalação do software – que é feita por meio de falhas de segurança no navegador de internet – seria uma maneira de "aceitar voluntariamente" a interceptação dos dados.

O entendimento final do FBI, no entanto, é que o órgão precisa de duas autorizações para usar uma software: uma equivalente à busca e apreensão para realizar a invasão no sistema, e outro de interceptação para poder instalar o software.

Os agentes do FBI também reclamavam de solicitações feitas por outras agências do governo que queriam usar a tecnologia que foi desenvolvida pelo órgão policial. O FBI usa softwares para espionar suspeitos pelo menos desde 2001, quando surgiram relatos sobre a existência de um programa chamado “Magic Lantern” (Lanterna Mágica).

*Altieres Rohr é especialista em segurança de computadores e, nesta coluna, vai responder dúvidas, explicar conceitos e dar dicas e esclarecimentos sobre antivírus, firewalls, crimes virtuais, proteção de dados e outros. Ele criou e edita o Linha Defensiva, site e fórum de segurança que oferece um serviço gratuito de remoção de pragas digitais, entre outras atividades. Na coluna “Segurança digital”, o especialista também vai tirar dúvidas deixadas pelos leitores na seção de comentários. Acompanhe também o Twitter da coluna, na página

*Altieres Rohr é especialista em segurança de computadores e, nesta coluna, vai responder dúvidas, explicar conceitos e dar dicas e esclarecimentos sobre antivírus, firewalls, crimes virtuais, proteção de dados e outros. Ele criou e edita o Linha Defensiva, site e fórum de segurança que oferece um serviço gratuito de remoção de pragas digitais, entre outras atividades. Na coluna “Segurança digital”, o especialista também vai tirar dúvidas deixadas pelos leitores na seção de comentários. Acompanhe também o Twitter da coluna, na página

Altemar Carneiro Fonte :g1

sexta-feira, 14 de outubro de 2011

Segurança .GOV Altemar C: Morre Dennis Ritchie, pai do Unix e da linguagem d...

Segurança .GOV Altemar C: Morre Dennis Ritchie, pai do Unix e da linguagem d...: Programador americano tinha 70 anos e morreu em casa. 'Contribuições foram tão grandes quanto as de Steve Jobs', diz amigo. Altieres Rohr...

Morre Dennis Ritchie, pai do Unix e da linguagem de programação C

Programador americano tinha 70 anos e morreu em casa.

'Contribuições foram tão grandes quanto as de Steve Jobs', diz amigo.

Altieres RohrEspecial para o G1

10 comentários

Dennis Ritchie (à dir.), em maio de 2011, recebe o

Dennis Ritchie (à dir.), em maio de 2011, recebe oPrêmio Japão pela criação do Unix (Foto: Denise

Panyik-Dale/Creative Commons)

O programador de computadores Dennis MacAlistair Ritchie, mais conhecido como Dennis Ritchie ou “dmr”, morreu aos 70 anos em sua residência nos Estados Unidos. Ritchie foi um dos criadores do sistema operacional Unix e da linguagem de programação C, recebendo pelas suas contribuições o prêmio Turing em 1983, a medalha nacional de tecnologia dos Estados Unidos em 1999 e o Prêmio Japão para Informação e Comunicação em 2011.

A informação sobre a morte de Ritchie foi divulgada pelo também programador e funcionário do Google Robert Pike, que trabalhou com Ritchie no sistema operacional Unix.

“Ele era um homem quieto e reservado, mas era também meu amigo e colaborador. O mundo perdeu uma grande mente”, lamentou Pike.

Contribuições

Para o ex-funcionário da Microsoft, programador e professor de Direito em Nova York James Grimmelmann, “as contribuições de Ritchie são tão grandes quanto as de [Steve] Jobs, apenas menos visíveis”.

Para o ex-funcionário da Microsoft, programador e professor de Direito em Nova York James Grimmelmann, “as contribuições de Ritchie são tão grandes quanto as de [Steve] Jobs, apenas menos visíveis”.

Ritchie criou a linguagem de programação C para que programadores pudessem criar softwares capazes de funcionar em mais de um tipo de computador ou plataforma. Até 1970, muitos programas de computador eram criados em linguagens consideradas de “baixo nível” que eram completamente dependentes do computador em que seriam usadas.

A linguagem C servia para criar uma camada entre o computador e o programador, permitindo que um mesmo código fosse “traduzido” para processadores e computadores diferentes. A linguagem foi criada para o sistema operacional Unix, que estava sendo desenvolvido na década de 1970 na Bell Labs da AT&T.

O Unix é a base de vários sistemas operacionais modernos, inclusive o Linux, que é usado no sistema Android para celulares, e o BSD, que por sua vez é base para o Mac OS X, usado pela Apple.

O estilo e a sintaxe da linguagem C, por sua vez, serviram como base para muitas outras. O livro original sobre a linguagem C, “The C Programming Language”, escrito por Ritchie e seu colega Brian Kernighan, é considerado uma “bíblia” para desenvolvedores de programas de computador. Devido ao nome de seus autores, a publicação é frequentemente chamada de “K&R”.

Originalmente desenvolvida em 1973, a linguagem C ainda está entre as mais populares para programadores.

Altemar carneiro fonte g1

quinta-feira, 13 de outubro de 2011

Segurança .GOV Altemar C: Hackers invadem Blog do Planalto

Segurança .GOV Altemar C: Hackers invadem Blog do Planalto: Invasores colocaram foto em referência a protesto contra corrupção. Eles ainda escreveram frases pedindo Ficha Limpa Hackers invadiram na ...

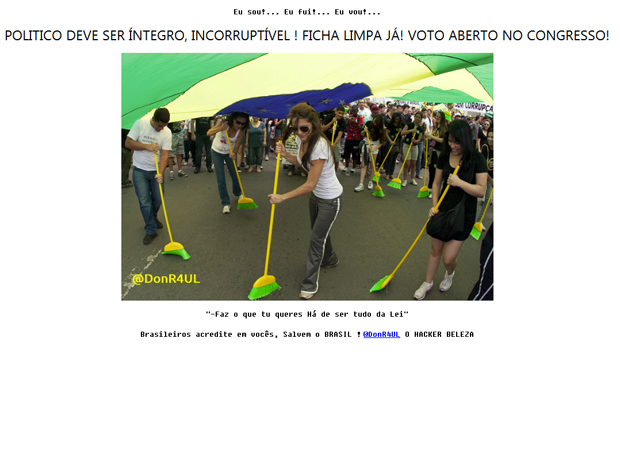

Hackers invadem Blog do Planalto

Invasores colocaram foto em referência a protesto contra corrupção.

Eles ainda escreveram frases pedindo Ficha Limpa

Hackers invadiram na madrugada desta quinta-feira (13) o Blog do Planalto. Os invasores colocaram frases em que pedem Ficha Limpa e voto aberto no Congresso, além de uma foto em que pessoas aparecem com vassouras - em uma referência a varrer a corrupção.

Na quarta-feira, milhares de pessoas saíram às ruas para protestar contra a corrupção. O movimento convocou protestos em 25 cidades em 18 estados no país.

Reprodução do Blog do Planalto hackeado (Foto: Reprodução)Altemar Carneiro... fonte g1

Reprodução do Blog do Planalto hackeado (Foto: Reprodução)Altemar Carneiro... fonte g1

Assinar:

Postagens (Atom)