terça-feira, 31 de dezembro de 2013

Segurança .GOV Altemar C: Hacker de World of Warcraft é sentenciado a dois a...

Segurança .GOV Altemar C: Hacker de World of Warcraft é sentenciado a dois a...: Líder de Grupo vendia itens e Ouro de Contas Roubadas de OUTROS jogadores Na última semana, dez membros de uma quadrilha d...

Hacker de World of Warcraft é sentenciado a dois anos de prisão na China

Líder de Grupo vendia itens e Ouro de Contas Roubadas de OUTROS jogadores

Na última semana, dez membros de uma quadrilha de hackers chineses foram sentenciados a até até dois anos de prisão por roubar mais de 11 mil contas de jogadores de World of Warcraft e vender bens virtuais associados a elas (como itens e dinheiro).

O grupo, liderado por um homem chamado Chen, trabalhava em um espaço improvisado onde as operações ilegais eram realizadas. No início, eles compravam as informações de login por cerca de US$ 1 por conta para depois receber, em média, US$ 3 com a venda dos itens e ouro presentes em cada uma.

Com o tempo, o grupo aprendeu a roubar informações por conta própria, o que permitiu a abertura de um local de operações próprio e a contratação de ajudantes. De acordo com as investigações que levaram os criminosos à prisão, o grupo de Chen roubou cerca de 11,5 mil contas de World of Warcraft, tendo lucrado pelo menos US$ 10,8 mil (cerca de R$ 25 mil) com a venda de seus itens.

Enquanto o processo de julgamento foi iniciado pouco após a prisão do grupo em agosto, apenas nesta semana saiu a sentença. Enquanto os membros do grupo receberam multas de cerca de US$ 1.000 cada e penas de 1 ano e meio de prisão, Chen foi condenado a dois anos de cadeia, além do pagamento de uma multa de US$ 8.000.

fonte: T.M

Altemar Carneiro

Feliz último dia do "ano de 2013" que foi maravilhoso Abaços a TODOSSSS

fonte: T.M

Altemar Carneiro

Feliz último dia do "ano de 2013" que foi maravilhoso Abaços a TODOSSSS

sexta-feira, 22 de novembro de 2013

Um pouco sobre RAID – Configuração via software e via hardware

Veja neste artigo uma introdução sobre RAID e como configurar RAID via hardware e via software.

Font do mesmo .http://www.devmedia.com.br

Altemar Carneiro

Há uns dias atrás, na empresa que eu trabalho, tive que implementar 2 tipos de um sistemas de disco redundantes, o que a gente pode chamar de RAID. Consegui fazer isso sem nenhuma dificuldade e queria compartilhar com vocês a minha experiência.

Mas ai você pode tá se perguntando neste momento: “O que é RAID?”. No Google tem muita resposta para essa pergunta, mas eu queria responde-la.

O termo RAID, é denominado Redundant Array of Independents Drives que significa “Conjunto Redundante de Discos Independentes”, é um meio de se criar um subsistema de armazenamento composto por vários discos individuais, com a finalidade de ganhar segurança e desempenho. Basicamente, seriam dois ou mais discos trabalhando simultaneamente para um mesmo fim podendo ficar com um único disco, maior, mais rápido e/ou mais confiável do que suas peças individuais.

Um dos grandes atrativos do RAID é a possibilidade de escolher entre diferentes modos de operação, de acordo com a relação capacidade/desempenho/confiabilidade que você pretende atingir. As opções básicas são:

RAID 0: nesse tipo de RAID, todos os HDs passam a ser acessados como se fossem um único drive, ou seja, quantidade de armazenamento de cada HD seria somado e formando apenas um único disco. Quando os arquivos são gravados, estes são fragmentados nos vários discos, permitindo que os fragmentos possam ser lidos e gravados simultaneamente, com todos os hd realizando parte do trabalho.

Vantagens:

Desvantagens:

RAID 1: Este modo permite usar dois hds, sendo que o segundo armazenará uma imagem idêntica do primeiro. Na prática, será como se você tivesse apenas um disco riqgido instalado, mas caso o disco titular falhe por qualquer motivo, você terá uma cópia de segurança armazenada no segundo disco. Este é o modo ideal se você deseja aumentar a confiabilidade do sistema.

Vantagens:

Desvantagens:

É importante lembra que o RAID 1 é um sistema dedicado a aumentar a disponibilidade, evitando que você tenha que desligar seu micro de trabalho ou servidor para restaurar um backup quando o HD falha. Ele não substitui os backups, pois ele protege apenas contra falhas mecânicas do HD e não contra vírus e arquivos deletados acidentalmente. Assim que os arquivos são apagados no primeiro, automaticamente o arquivo é deletado no segundo disco.

RAID 5: É um modo muito utilizado em servidores com um grande número de hds. Ele utiliza um método bastante engenhoso para criar uma camada redundância, sacrificando apenas uma fração do espaço total, ao invés de simplesmente usar metade dos hds para armazenar cópias completas, como no caso do RAID1. O RAID 5 usa um sistema de paridade para manter a integridade dos dados. Os arquivos são divididos em fragmentos de tamanho configurável e, para cada grupo de fragmentos, é gerado um fragmento adicional, contendo códigos de paridade.

Vantagens:

Desvantagens:

O RAID 5 pode ser implementado com a partir de 3 discos. Independentemente da quantidade de discos usados, sempre temos sacrificados o espaço equivalente a um deles. Ou seja, quanto maior é a quantidade de discos usados no array, menor é a proporção de espaço desperdiçado.

RAID 6: é um padrão relativamente novo, suportado por apenas algumas controladoras. É semelhante ao RAID 5, porém usa o dobro de bits de paridade, garantindo a integridade dos dados caso até 2 dos HDS falhem ao mesmo tempo. Ao usar 8 hds de 20 GB, em RAID 6, teremos 120 GB de dados e 40 GB de paridade.

Desvantagens:

Desvantagens:

Vantagens:

RAID 10: este modo pode ser usado apenas caso você tenha a partir de 4 discos rígidos e o módulo total seja um número par (6, 8, etc.). Neste modo, metade dos hds serão usados em modo RAID 0, enquanto a segundametade armazena uma cópia dos dados dos primeiros, assegurando a segurança. Basicamente é uma combinação do RAID 0 e RAID 1, daí o nome.

Vantagens:

Desvantagens:

Isso foi um pequeno resumo sobre RAID, porém no começo eu disse que implementei dois tipos de RAID, ai vocês me perguntam: “Quais são esses tipos de RAID?” . Na verdade são dois tipos de implementação. Uma implementada via software, onde o sistema operacional gerencia o RAID através da controladora de discos, sem a necessidade de um controlador de RAIDs, tronando-a mais barata. A outra implementação é a via hardware, onde existe uma controladora especialmente dedicada para gerenciar o RAID.A partir de agora eu irei mostrar como eu fiz para configurar raid, tanto via software quanto via hardware.

CONFIGURAÇÃO VIA SOFTWARE.

Bem, o ambiente eu utilizei foi um computador com 2HDs de 500 GB utilizando o sistema operacional GNU\Linux CentOS 5.7. Para configurar via software, primeiramente é necessário particionar e clonar o HD.

Iniciando a parte de layout de HD na instalação do sistema operacional, vamos seguir os seguintes passos:

Selecione a opção "Criar Layout" personalizado.

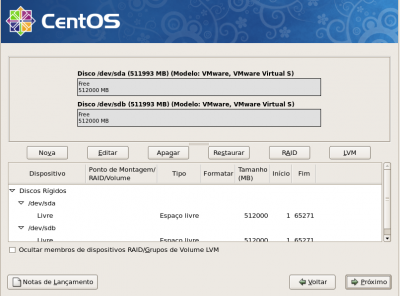

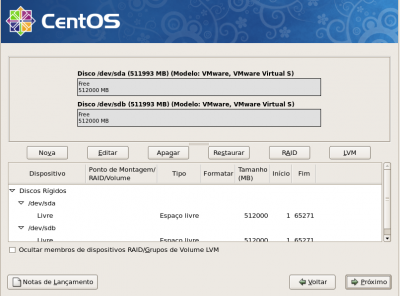

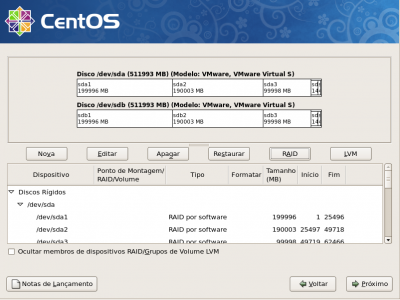

Nessa tela veremos as informações dos HDs como na imagem acima, sem nenhuma formatação.

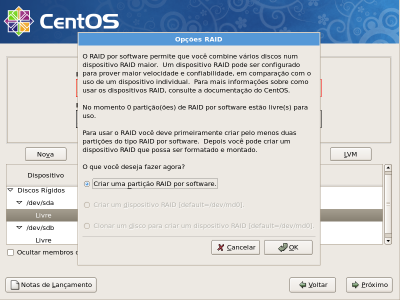

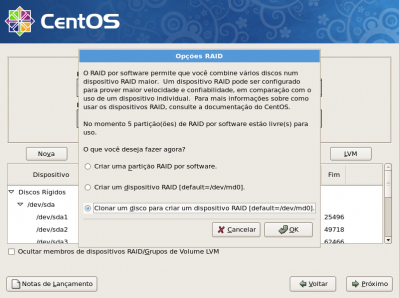

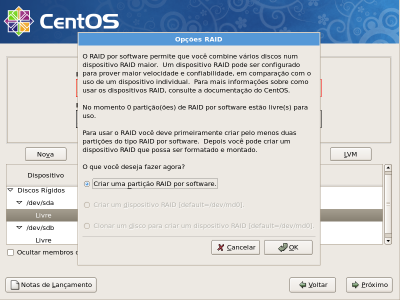

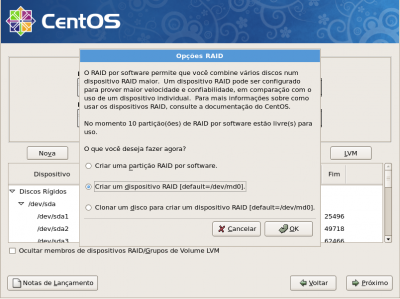

Clique no botão RAID, selecione a opção "Criar uma partição RAID por software" como na imagem acima.

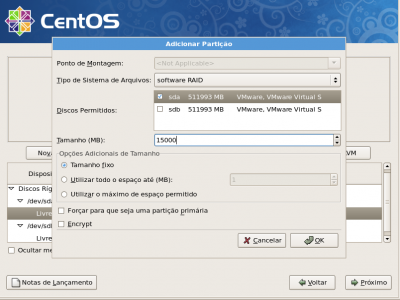

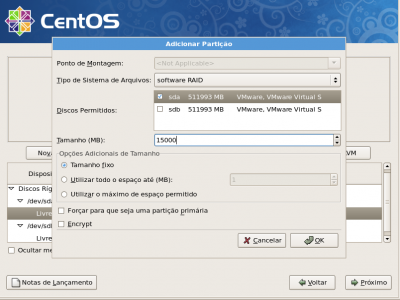

Crie as partições que você vai usar para instalar o sistema. Por exemplo, eu configurei dessa maneira: / - 15GB/home - 33GB/dados - 445GB/tmp – 5GBSwap – 2GB Crie as partições desse modo, mas sem determinar ponto de montagem e do tipo RAID.

Repita a operação de criar as partições até criar todas, sempre selecionando "Criar uma partição RAID por software". Obs.: Eu indico que deixe liberado uns 2GB de espaço livre para no final de tudo criarmos as partições SWAP.

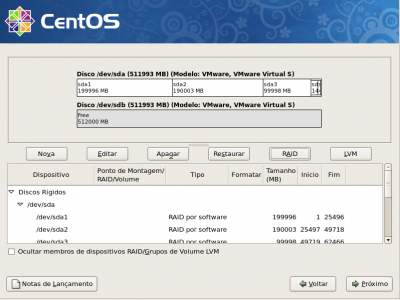

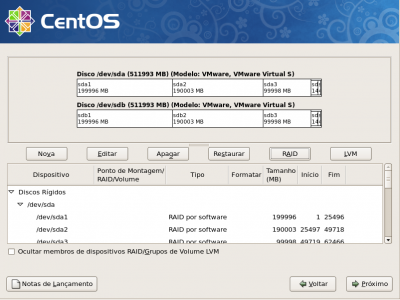

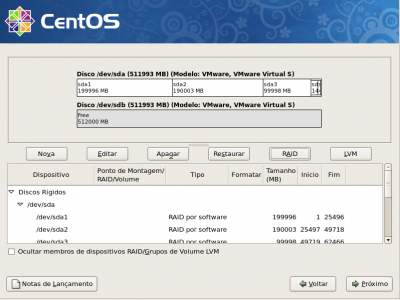

Ao término das partições ele ficará mais ou menos como na imagem acima. E o outro HD estará sem nenhum uso.

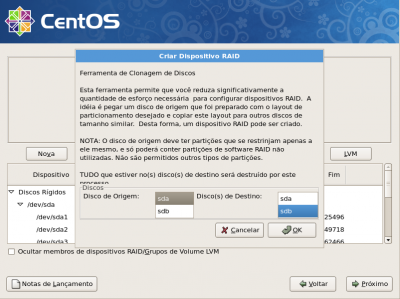

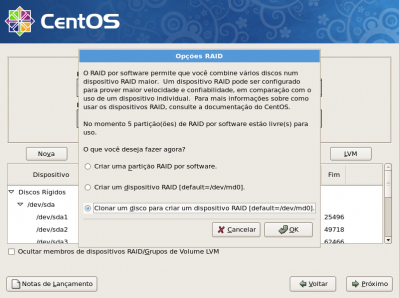

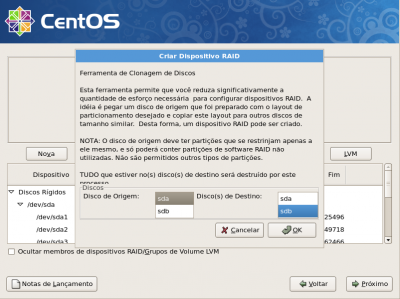

Agora vamos clonar o HD. Clique no botão RAID e selecione a opção mostrada na imagem "Clonar um disco para criar um dispositivo RAID...".

Assim ele pergunta qual será a "origem" e qual sera o "destino". No caso o destino é o HD que está sem formatação.

Clique em OK para que ele faça a clonagem.

Pronto os hds estão todos iguais!!Agora vamos definir os pontos de montagens para formatação

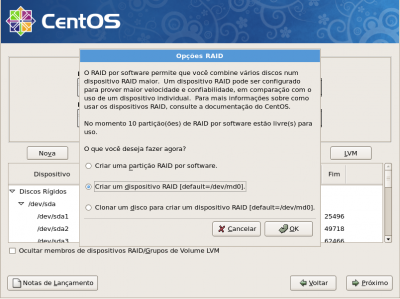

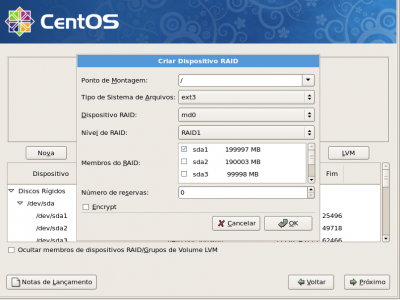

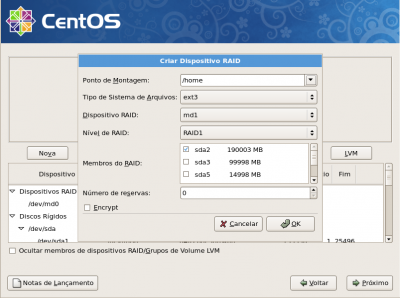

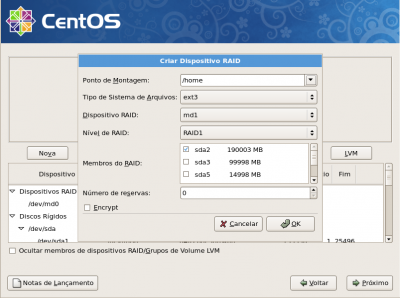

Clique em RAID e selecione a opção como na imagem acima "Criar um dispositivo RAID".

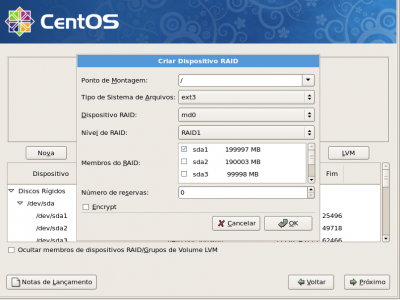

Na tela de criar o dispositivo faça assim:

Membros do RAID: Nessa parte marque apenas as duas partições iguais que estão em discos diferentes. Prestar bem atenção para escolher as partições que são semelhantes e que estão em discos diferentes.Nas opções que não citei, não há necessidade de mexer ou alterar, pois são alteradas automaticamente ou realmente devem ficar com as opções padrões.

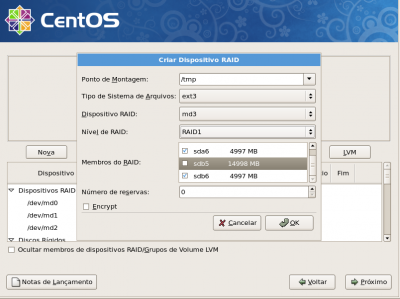

Repetindo os passos anteriores até determinar todos os pontos de montagem.

Lembrando de deixar marcados apenas a partições semelhantes que estão em discos diferentes.

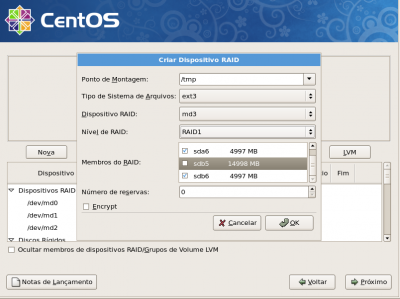

Como nesse exemplo, as partições sda6 e sdb6 são semelhantes e estão marcadas para criar o dispositivo raid md3, que vai ser o /tmp.Com base nesse exemplo faça as outras partições.Pronto!!! Feito isso é só avançar e prosseguir com a instalação e ao final da instalação seu sistema operacional está instalado em RAID 1.

CONFIGURAÇÃO VIA HARDWARE

Para configurar o RAID via hardware, é bem simples basta acessar a controladora raid do computador e realizar a configuração. Para poder acessar a controladora raid basta clicar em uma combinação de teclas que aparecequanto o computador estar iniciando. Neste exemplo que eu irei mostrar a combinação é “Ctrl+A”.Esta implementação foi feita num servidor IBM Intel Xeon com 8GB de memória RAM e 3 HDs de 300 GB. E para esta configuração foi implementada o RAID 5. Abaixo segue os passos para esta configuração:1º passo: Acessar a controladora raid

2º passo: Criar o Raid

Mas ai você pode tá se perguntando neste momento: “O que é RAID?”. No Google tem muita resposta para essa pergunta, mas eu queria responde-la.

O termo RAID, é denominado Redundant Array of Independents Drives que significa “Conjunto Redundante de Discos Independentes”, é um meio de se criar um subsistema de armazenamento composto por vários discos individuais, com a finalidade de ganhar segurança e desempenho. Basicamente, seriam dois ou mais discos trabalhando simultaneamente para um mesmo fim podendo ficar com um único disco, maior, mais rápido e/ou mais confiável do que suas peças individuais.

Um dos grandes atrativos do RAID é a possibilidade de escolher entre diferentes modos de operação, de acordo com a relação capacidade/desempenho/confiabilidade que você pretende atingir. As opções básicas são:

RAID 0: nesse tipo de RAID, todos os HDs passam a ser acessados como se fossem um único drive, ou seja, quantidade de armazenamento de cada HD seria somado e formando apenas um único disco. Quando os arquivos são gravados, estes são fragmentados nos vários discos, permitindo que os fragmentos possam ser lidos e gravados simultaneamente, com todos os hd realizando parte do trabalho.

Vantagens:

- Acesso rápido as informações (até 50% mais rápido);

- Custo baixo para expansão de memória

Desvantagens:

- Caso algum dos setores de algum dos hd’s venha a apresentar perda de informações, o mesmo arquivo que está dividido entre os mesmos setores dos demais hd’s não terão mais sentido existir, posi um parte do arquivo foi corrompida, ou seja, caso algum disco falhe não tem como recuperar;

- Não é usada pararidade. Ex.: Ao criar um array com 4 hds de 500GB em RAID0, você teria um espaço total de armazenamento de 2TB, onde a capacidade é dedicada ao armazenamento de dados sem redundância.

RAID 1: Este modo permite usar dois hds, sendo que o segundo armazenará uma imagem idêntica do primeiro. Na prática, será como se você tivesse apenas um disco riqgido instalado, mas caso o disco titular falhe por qualquer motivo, você terá uma cópia de segurança armazenada no segundo disco. Este é o modo ideal se você deseja aumentar a confiabilidade do sistema.

Vantagens:

- Caso algum setor de um dos discos venha a falhar, basta recuperar o setor defeituoso copiando os arquivos contidos do segundo disco.

- Segurança nos dados

Desvantagens:

- Custo relativamente alto se comparado ao RAID 0

- Ocorre aumento no tempo de escrita;

- Não é usada a paridade

É importante lembra que o RAID 1 é um sistema dedicado a aumentar a disponibilidade, evitando que você tenha que desligar seu micro de trabalho ou servidor para restaurar um backup quando o HD falha. Ele não substitui os backups, pois ele protege apenas contra falhas mecânicas do HD e não contra vírus e arquivos deletados acidentalmente. Assim que os arquivos são apagados no primeiro, automaticamente o arquivo é deletado no segundo disco.

RAID 5: É um modo muito utilizado em servidores com um grande número de hds. Ele utiliza um método bastante engenhoso para criar uma camada redundância, sacrificando apenas uma fração do espaço total, ao invés de simplesmente usar metade dos hds para armazenar cópias completas, como no caso do RAID1. O RAID 5 usa um sistema de paridade para manter a integridade dos dados. Os arquivos são divididos em fragmentos de tamanho configurável e, para cada grupo de fragmentos, é gerado um fragmento adicional, contendo códigos de paridade.

Vantagens:

- Maior rapidez com o tratamento de controle de erros

- Leitura rápida, porém escrita não é tão rápida;

Desvantagens:

- Sistema complexo de controle de hds

O RAID 5 pode ser implementado com a partir de 3 discos. Independentemente da quantidade de discos usados, sempre temos sacrificados o espaço equivalente a um deles. Ou seja, quanto maior é a quantidade de discos usados no array, menor é a proporção de espaço desperdiçado.

RAID 6: é um padrão relativamente novo, suportado por apenas algumas controladoras. É semelhante ao RAID 5, porém usa o dobro de bits de paridade, garantindo a integridade dos dados caso até 2 dos HDS falhem ao mesmo tempo. Ao usar 8 hds de 20 GB, em RAID 6, teremos 120 GB de dados e 40 GB de paridade.

Desvantagens:

- Possibilidade de falhar 2 hds ao mesmo tempo sem perdas

Desvantagens:

- Precisa de N+2 hds para implementar por causa dos discos de paridade;

- Escrita lenta;

- Sistema complexo de controle dos hds

Vantagens:

- Segurança contra perda de dados

- Pode falhar 1 um dos hds ou os dois hds do mesmo grupo, porém deixa de ser RAID 0+1

- Alto custo de expansão de hardware

- Os drives devem ficar em sincronismo de velocidade para obterá máxima performance.

RAID 10: este modo pode ser usado apenas caso você tenha a partir de 4 discos rígidos e o módulo total seja um número par (6, 8, etc.). Neste modo, metade dos hds serão usados em modo RAID 0, enquanto a segundametade armazena uma cópia dos dados dos primeiros, assegurando a segurança. Basicamente é uma combinação do RAID 0 e RAID 1, daí o nome.

Vantagens:

- Segurança contra perda de dados;

- Pode falhar um ou dois dos hds ao mesmo tempo, dependendo de qual avaria.

Desvantagens:

- Alto custo de expansão de hardware

- Os drivers devem ficar em sincronismo de velocidade para obter a máxima performance.

Isso foi um pequeno resumo sobre RAID, porém no começo eu disse que implementei dois tipos de RAID, ai vocês me perguntam: “Quais são esses tipos de RAID?” . Na verdade são dois tipos de implementação. Uma implementada via software, onde o sistema operacional gerencia o RAID através da controladora de discos, sem a necessidade de um controlador de RAIDs, tronando-a mais barata. A outra implementação é a via hardware, onde existe uma controladora especialmente dedicada para gerenciar o RAID.A partir de agora eu irei mostrar como eu fiz para configurar raid, tanto via software quanto via hardware.

CONFIGURAÇÃO VIA SOFTWARE.

Bem, o ambiente eu utilizei foi um computador com 2HDs de 500 GB utilizando o sistema operacional GNU\Linux CentOS 5.7. Para configurar via software, primeiramente é necessário particionar e clonar o HD.

Iniciando a parte de layout de HD na instalação do sistema operacional, vamos seguir os seguintes passos:

Selecione a opção "Criar Layout" personalizado.

Nessa tela veremos as informações dos HDs como na imagem acima, sem nenhuma formatação.

Clique no botão RAID, selecione a opção "Criar uma partição RAID por software" como na imagem acima.

Crie as partições que você vai usar para instalar o sistema. Por exemplo, eu configurei dessa maneira: / - 15GB/home - 33GB/dados - 445GB/tmp – 5GBSwap – 2GB Crie as partições desse modo, mas sem determinar ponto de montagem e do tipo RAID.

Repita a operação de criar as partições até criar todas, sempre selecionando "Criar uma partição RAID por software". Obs.: Eu indico que deixe liberado uns 2GB de espaço livre para no final de tudo criarmos as partições SWAP.

Ao término das partições ele ficará mais ou menos como na imagem acima. E o outro HD estará sem nenhum uso.

Agora vamos clonar o HD. Clique no botão RAID e selecione a opção mostrada na imagem "Clonar um disco para criar um dispositivo RAID...".

Assim ele pergunta qual será a "origem" e qual sera o "destino". No caso o destino é o HD que está sem formatação.

Clique em OK para que ele faça a clonagem.

Pronto os hds estão todos iguais!!Agora vamos definir os pontos de montagens para formatação

Clique em RAID e selecione a opção como na imagem acima "Criar um dispositivo RAID".

Na tela de criar o dispositivo faça assim:

- Ponto de montagem: Como o nome já diz, é o ponto de montagem da partição;

- Tipo de sistema de arquivos: Escolha o que achar melhor, particularmente eu prefiro o ext3;

- Nível de RAID: RAID1;

Membros do RAID: Nessa parte marque apenas as duas partições iguais que estão em discos diferentes. Prestar bem atenção para escolher as partições que são semelhantes e que estão em discos diferentes.Nas opções que não citei, não há necessidade de mexer ou alterar, pois são alteradas automaticamente ou realmente devem ficar com as opções padrões.

Repetindo os passos anteriores até determinar todos os pontos de montagem.

Lembrando de deixar marcados apenas a partições semelhantes que estão em discos diferentes.

Como nesse exemplo, as partições sda6 e sdb6 são semelhantes e estão marcadas para criar o dispositivo raid md3, que vai ser o /tmp.Com base nesse exemplo faça as outras partições.Pronto!!! Feito isso é só avançar e prosseguir com a instalação e ao final da instalação seu sistema operacional está instalado em RAID 1.

CONFIGURAÇÃO VIA HARDWARE

Para configurar o RAID via hardware, é bem simples basta acessar a controladora raid do computador e realizar a configuração. Para poder acessar a controladora raid basta clicar em uma combinação de teclas que aparecequanto o computador estar iniciando. Neste exemplo que eu irei mostrar a combinação é “Ctrl+A”.Esta implementação foi feita num servidor IBM Intel Xeon com 8GB de memória RAM e 3 HDs de 300 GB. E para esta configuração foi implementada o RAID 5. Abaixo segue os passos para esta configuração:1º passo: Acessar a controladora raid

- Para acessar a controladora raid basta clicar em “Ctrl+A” assim que aparecer a opção quando o servidor estiver iniciando.

- Em seguida irá aparecer a tela “IBM ServerRAID Configuration Utility”. Na guia “option” escolha a opção: “Array Configuration Utility”, essa opção é onde será realizada todo o gerenciamento do raid (criar, excluir, etc...).

2º passo: Criar o Raid

- Excluir Raid:

- Caso já tenha um raid configurado e deseja-se apagar o raid já configurado, escolha a opção: “Manage Arrays”. Em seguida será mostrada a lista de raids configurados, para deletar o raid selecione o array desejado e aperte a tecla delete para excluí-lo.

- Criar Raid:

- para criar o raid selecione a opção “Create Array”

- Selecione os discos para fazer o raid apertando a tecla “insert” do teclado. Depois de selecionado os discos finalize a seleção apertando a tecla “enter”.

- logo após selecionar os discos, irá aparecer a tela de configuração do array, chamada de “Array Properties”, onde será feito a configuração do tipo de raid a ser configurar. Logo abaixo será descrito a configuração do raid 5.

- Array Type: RAID 5

- Array Label: RAID5

- Array Size: 550 GB

- Stripe Size: N/A (Verificar)

- Read Caching (Yes/No): Y

- Write Caching: Enable always

- Create RAID via: N/A (Veirificar)

- Feito essa configuração finalize-a selecionando a opção “Done”. Em seguida aperte a tecla “Esc” até sair da controladora e reiniciar e instalar o sistema operacional que você quiser. Neste exemplo eu instalei o vmware Esxi, pois eu estava testando virtualização neste mesmo servidor.

Altemar Carneiro

quarta-feira, 23 de outubro de 2013

Projeto Shield do Google promete proteger sites de ataques DDoS

Em um evento especial realizado em Nova York nesta semana, o Google anunciou um novo conjunto de ferramentas destinado a ativistas e organizações não governamentais. Chamado de “Project Shield”, o serviço deve ajudar grupos a protegerem os próprios sites da censura de governos repressores – que podem derrubar páginas facilmente por meio de ataques DDoS.

Por ora em fase de testes, o projeto poderá ser utilizado por endereços que publicam notícias de forma independente, que cobrem eleições ou que dão informações relacionadas aos direitos humanos. O Shield deve resolver um dos grandes problemas enfrentados por organizações do gênero, já que os sites independentes suportam pouca variação de tráfego. Por isso, são extremamente vulneráveis a DDoS – uma tática barata e eficaz de derrubar uma página que está expondo opiniões contrários à de um regime.

- Como funciona? – O Projeto Shield combina as tecnologias de mitigação de DDoS do Google com oPageSpeed, serviço da companhia voltado para acelerar o carregamento de páginas (basicamente uma “rede de cache”. Dessa forma, os donos dos websites podem disponibilizar o conteúdo através da infraestrutura do Google, deixando-o mais protegido – mas, claro, não invulnerável a ataques.

A tática é bem similar à utilizada por empresas de segurança, como a Cloudflare, que protegem as páginas hospedadas em uma infraestrutura própria e mais sólida, dispondo de filtros de tráfego especializados. Eles são responsáveis por um “balanceamento de carga”, direcionando os acessos aos servidores mais rápidos no momento. Em casos de muitas solicitações simultâneas e repetidas – um ataque DDoS, por exemplo –, são enviados dados da rede de cache (no caso do Google, o PageSpeed) aos computadores de onde vêm os pedidos, de forma a manter a página em pé.

Outros anúncios – Além do recurso de segurança, o Google ainda revelou no evento um mapa dos ataques digitais na web e uma ferramenta chamada uProxy. Desenvolvida pela Universidade de Washington e pela Brave New Software, em parceria com o Google Ideas, o add-on pode ser instalado no navegador, permitindo que “você e pessoas de sua confiança” criem uma rota segura para a internet.

Explicando de outra forma, é possível criar uma conexão privada – quase uma “rede Tor” – usando uma conexão de internet de fora do país. Ao The Verge, a chefe do projeto no Google Ideas Yasmine Green explicou que a ideia é bem-vinda em países como o Irã, onde a diminuição da velocidade das conexões é comum e o próprio Tor já sofreu quedas.

fonte info

Altemar Carneiro

fonte info

Altemar Carneiro

segunda-feira, 21 de outubro de 2013

Ataques DDoS continuam a aumentar de tamanho em 2013, diz pesquisa

Segundo empresa Arbor Networks, ataques de negação de serviço possuem atualmente um tamanho médio cerca de quatro vezes maior do que o registrado há um ano.

O tamanho médio de ataques DDoS continua a aumentar com a marca de 20Gbps - cerca de quatro vezes o nível visto um ano atrás, de acordo com a Arbor Networks.

Os números dos três primeiros trimestres de 2013 da empresa mostram uma curva ascendente com tamanhos médios de ataque atingindo de 3 a 3.5Gbps , em comparação com os 1.48Gbps do mesmo período em 2012. Para o ano como um todo, a média foi de 2.64Gbps.

Embora nenhum ataque no terceiro trimestre tenha atingido a escala extrema de 300Gbps do super ataques DDoS ao Spamhaus em março, o sistema Atlas da empresa registrou 191Gbps em agosto, o que sugere que o novo limite de tráfego está mudando de 100Gbps a 200Gbps.

Provavelmente o mais significativo foi o aumento de mais de quatro vezes o número de ataques acima de 20Gbps em comparação a 2012, com ainda três meses para o final do ano, disse Arbor.

Fora o tamanho, outras tendências já estão bem estabelecidas agora, incluindo os tamanhos de pacotes por segundo (PPS), que estão agora em declive após um grande crescimento nos dois anos anteriores; ataques de fragmentação IP tinha subido acentuadamente em cerca de um em dez ataques a mais de um trimestre.

A Arbor também descobriu que quase nove em cada dez ataques DDoS duram menos de uma hora, embora os maiores geralmente se prolongam por muito mais tempo.

O Spamhaus não foi o único incidente significativo. Um grande ataque DDoS de tamanho desconhecido ao domínio de nível superior .cn da China, em agosto, interrompeu brevemente o acesso à Internet no país.

"Enquanto nós não testemunhamos um ataque do porte do Spamhaus neste trimestre, o maior ataque em tamanho que vimos ao ATLAS ainda era bastante notável, com 191Gbps", disse o arquiteto de soluções da Arbor, Darren Anstee.

Fonte NOW

Altemar Carneiro

sexta-feira, 27 de setembro de 2013

Servidores de Tor podem estar em perigo

Bots russos ameaçam a segurança e o anonimato dos usuários do Tor.

Altemar Carneiro

Recentemente, foi registrado um aumento considerável de usuários do Tor, rede anônima de internet. Agora, descobriu-se que esses usuários são na verdade bots russos, que podem colocar em risco a segurança de quem utiliza os servidores para acessar a internet de maneira anônima.

Pesquisadores do Fox IT identificaram que o uso do Tor quintuplicou nas últimas semanas e, indo mais a fundo, descobriram que esse aumento se deu devido a uma espécie de ataque de bots russos que se alastraram por toda a rede de servidores anônimos. Acredita-se que esses bots estão operando para mascarar possíveis transações ilegais feitas pela internet.

Esse ataque ao Tor não é o único que ele recebeu nos últimos tempos. Um malware que ameaçava revelar informações de usuários da rede se alastrou rapidamente, logo após a prisão do pedófilo Eric Eoin Marques, que utilizava os servidores Tor. Rumores indicam que o malware queria realmente identificar outros pedófilos espalhados pelo mundo e que tinham ligação ao criminoso.

Para entender melhor o que é o Tor e como ele funciona, clique aqui e acesse o nosso artigo que explica alguns detalhes da ferramenta.

Pesquisadores do Fox IT identificaram que o uso do Tor quintuplicou nas últimas semanas e, indo mais a fundo, descobriram que esse aumento se deu devido a uma espécie de ataque de bots russos que se alastraram por toda a rede de servidores anônimos. Acredita-se que esses bots estão operando para mascarar possíveis transações ilegais feitas pela internet.

Esse ataque ao Tor não é o único que ele recebeu nos últimos tempos. Um malware que ameaçava revelar informações de usuários da rede se alastrou rapidamente, logo após a prisão do pedófilo Eric Eoin Marques, que utilizava os servidores Tor. Rumores indicam que o malware queria realmente identificar outros pedófilos espalhados pelo mundo e que tinham ligação ao criminoso.

Para entender melhor o que é o Tor e como ele funciona, clique aqui e acesse o nosso artigo que explica alguns detalhes da ferramenta.

Altemar Carneiro

quarta-feira, 11 de setembro de 2013

Menina de 9 anos cria rede social e impressiona hackers

Alex Jordan é a criadora da Super Fun Kid Time, rede social que quer ajudar as crianças a encontrarem amigos para brincar

Alex Jordan, a pequena hacker de apenas 9 anos: durante conferência de tecnologia, menina desenvolveu, e programou, sua própria rede social

São Paulo – As melhores invenções surgem de tentativas de se solucionar um problema. Pois Alexandra Jordan, de apenas 9 anos, parece ter levado esta máxima a sério. Entediada durante suas longas férias de verão, a menina resolveu desenvolver uma rede social na qual outras crianças podem combinar encontros para brincar, a Super Fun Kid Time.

Apresentada pela própria neste final de semana durante a TechCrunch Disrupt 2013, conferência anual de tecnologia organizada pelo site TechCrunch em São Francisco, a rede social foi completamente elaborada, e programada, por Alex. De acordo com ela, a ideia foi concebida junto com seu pai, Richard Jordan.

Depois de registrados no site, os pequenos usuários podem procurar por outros amigos, filtrando os resultados de acordo com o nome da sua escola, a etapa na qual está matriculado e até o nome do seu professor. Em seguida, é possível então escolher a criança com quem se quer brincar e agendar a data e horário do encontro.

Ao contrário dos outros participantes da conferência, que participam de maratonas intensas de programação, Alex não ficou acordada a noite inteira programando e foi dormir às 23h45. Segundo seu pai, a única ajuda externa recebida pela menina, que está aprendendo a programar em Ruby e a criar páginas em HTML, foi para o desenvolvimento do design do site, para o qual contou com o auxílio de um designer profissional.

Segundo Alex, sua paixão por tecnologia foi herdada do pai, que se apresenta no Twittercomo físico, hacker e empreendedor. Em entrevista ao TechCrunch, ela descreveu como “divertida” a experiência de estar em contato com “outros hackers” e disse que a parte mais legal de programar é o fato de ser uma atividade que a acalma, “além de ser uma ótima forma de desenvolver raciocínios”.

*matéria atualizada em 10/09/2013, às 9h30.

fonte info Exame

Altemar Carneiro

terça-feira, 10 de setembro de 2013

Hackers invadem site da NASA em nome do Brasil

(Foto: Reprodução)

in

Na madrugada desta terça-feira, 10, o site da Nasa foi hackeado por um grupo supostamente brasileiro. Ao todo, 14 subdomínios da página da Agência Espacial foram invadidos por indivíduos que assinam como Cyclone, MMxM e UT0PI4.

O caráter das mensagens, que protestam contra a espionagem norte-americana, dá a entender que os hackers confundiram a NSA (Agência de Segurança Nacional) com a NASA (Agência Espacial).

Confira o recado:

“Parem de nos espionar.

A população brasileira não apoia sua atitude!

Os Illuminati agora estão visivelmente agindo!

Obama sem coração!

Desumano! Você tem família? Ninguém está apoiando você!

Nós não queremos guerra, queremos paz!"

Até as 11h17 de hoje, a Nasa não havia se pronunciado sobre o assunto. No entanto, os domínios hackeados agora estão todos fora do ar.

O caráter das mensagens, que protestam contra a espionagem norte-americana, dá a entender que os hackers confundiram a NSA (Agência de Segurança Nacional) com a NASA (Agência Espacial).

Confira o recado:

“Parem de nos espionar.

A população brasileira não apoia sua atitude!

Os Illuminati agora estão visivelmente agindo!

Obama sem coração!

Desumano! Você tem família? Ninguém está apoiando você!

Nós não queremos guerra, queremos paz!"

Até as 11h17 de hoje, a Nasa não havia se pronunciado sobre o assunto. No entanto, os domínios hackeados agora estão todos fora do ar.

fonte: Olhar Digital

Altemar Carneiro

terça-feira, 3 de setembro de 2013

Documentos da NSA apontam Dilma Rousseff como alvo de espionagem

Papéis 'ultrassecretos' foram obtidos com exclusividade pelo Fantástico.

Ministro diz que Brasil vai cobrar explicações formais dos Estados Unidos.

1741 comentários

Documentos classificados como ultrassecretos, que fazem parte de uma apresentação interna da Agência de Segurança Nacional (NSA, na sigla em inglês) dos Estados Unidos, obtidos com exclusividade pelo Fantástico, mostram a presidente Dilma Rousseff e o que seriam seus principais assessores como alvo direto de espionagem da NSA. Um código indica isso. O presidente do México, Enrique Peña Nieto, também foi um alvo, segundo o material (veja os documentos, publicados pelo site do Fantástico na noite de segunda, 2).

A revelação foi feita em reportagem exclusiva exibida no Fantástico deste domingo, 1º (veja no vídeo acima). Passo a passo, a reportagem de Sônia Bridi e Glenn Greenwald mostra como o maior sistema de espionagem do mundo está de olho no Brasil e como a NSA consegue monitorar as comunicações no centro do poder, em Brasília, inclusive da presidente Dilma Rousseff.

O jornalista Glenn Greenwald foi quem recebeu os papéis das mãos de Edward Snowden - o ex-analista da NSA que deixou os EUA com documentos da agência com a intenção de divulgar o sistema de espionagem americano no mundo.

O jornalista Glenn Greenwald foi quem recebeu os papéis das mãos de Edward Snowden - o ex-analista da NSA que deixou os EUA com documentos da agência com a intenção de divulgar o sistema de espionagem americano no mundo.

saiba mais

Glenn afirmou que recebeu o documento na primeira semana de junho, quando esteve com Snowden em Hong Kong. “Ele me deu esses documentos com todos os outros documentos no pacote original.”

O pacote tinha milhares de documento secretos. Glenn analisou esses papéis com Snowden durante uma semana em Hong Kong. Pouco depois, Snowden fugiu para a Rússia, onde passou 38 dias na área de trânsito do aeroporto de Moscou, até ter seu pedido de asilo aceito no país.

Durante a produção, a reportagem conversou com Snowden por um programa de bate-papo protegido contra espionagem. Escondido em algum ponto do território russo, ele disse que por exigência do governo local não pode comentar o conteúdo dos papéis, mas disse que acompanha a repercussão que os documentos estão tendo pelo mundo, inclusive no Brasil.

Fantástico: como é que a gente pode avaliar o documento e saber se foram operações que foram consumadas, e não apenas projetos?

“Ficou muito claro, com esses documentos, que a espionagem já foi feita, porque eles não estão discutindo isso só como alguma coisa que eles estão planejando. Eles estão festejando o sucesso da espionagem”, afirmou Glenn.

Os documentos mostram que foi feita espionagem de comunicações da presidente Dilma com seus principais assessores. Também é espionada a comunicação dos assessores entre eles e com terceiros.

O pacote tinha milhares de documento secretos. Glenn analisou esses papéis com Snowden durante uma semana em Hong Kong. Pouco depois, Snowden fugiu para a Rússia, onde passou 38 dias na área de trânsito do aeroporto de Moscou, até ter seu pedido de asilo aceito no país.

Durante a produção, a reportagem conversou com Snowden por um programa de bate-papo protegido contra espionagem. Escondido em algum ponto do território russo, ele disse que por exigência do governo local não pode comentar o conteúdo dos papéis, mas disse que acompanha a repercussão que os documentos estão tendo pelo mundo, inclusive no Brasil.

Fantástico: como é que a gente pode avaliar o documento e saber se foram operações que foram consumadas, e não apenas projetos?

“Ficou muito claro, com esses documentos, que a espionagem já foi feita, porque eles não estão discutindo isso só como alguma coisa que eles estão planejando. Eles estão festejando o sucesso da espionagem”, afirmou Glenn.

Os documentos mostram que foi feita espionagem de comunicações da presidente Dilma com seus principais assessores. Também é espionada a comunicação dos assessores entre eles e com terceiros.

A apresentação secreta se chama "filtragem inteligente de dados: estudo de caso México e Brasil." Segundo a apresentação, o programa possibilita encontrar, sempre que quiser, uma "agulha no palheiro."

O palheiro, no caso, é o volume imenso de dados a que a espionagem americana tem acesso todos os dias, espionando as redes de telefonia, internet, servidores de e-mail e redes sociais. A agulha é quem eles escolherem.

No documento, de junho de 2012, são dois alvos: o presidente do México, Enrique Peña Nieto, então candidato líder nas pesquisas para a presidência, e a presidente do Brasil, Dilma Rousseff.

Como funciona

Selecionado o alvo, são monitorados os números de telefone, os e-mails e o IP (a identificação do computador). É feito o mesmo para os interlocutores escolhidos - no caso, assessores.

O que eles chamam de um “pulo” é toda a comunicação entre o alvo e os assessores. Um “pulo e meio” é quando os assessores conversam entre eles. “Dois pulos” é quando eles conversam com outras pessoas.

O palheiro, no caso, é o volume imenso de dados a que a espionagem americana tem acesso todos os dias, espionando as redes de telefonia, internet, servidores de e-mail e redes sociais. A agulha é quem eles escolherem.

No documento, de junho de 2012, são dois alvos: o presidente do México, Enrique Peña Nieto, então candidato líder nas pesquisas para a presidência, e a presidente do Brasil, Dilma Rousseff.

Como funciona

Selecionado o alvo, são monitorados os números de telefone, os e-mails e o IP (a identificação do computador). É feito o mesmo para os interlocutores escolhidos - no caso, assessores.

O que eles chamam de um “pulo” é toda a comunicação entre o alvo e os assessores. Um “pulo e meio” é quando os assessores conversam entre eles. “Dois pulos” é quando eles conversam com outras pessoas.

Investigação de Peña Nieto

Para espionar o então candidato mexicano Peña Nieto, o serviço de segurança internacional da NSA para América Latina - fez uma ação intensiva. Para isso, usou dois programas - um deles é chamado "Mainway" e serve para coletar o grande volume de informações que passa pelas redes de comunicação.

As mensagens de texto por telefone do candidato também foram interceptadas, usando o programa "Association", que pega as informações que circulam nas redes sociais. Daí, as mensagens vão para outro filtro - o "Dishfire" - que busca por determinadas palavras-chave.

Para espionar o então candidato mexicano Peña Nieto, o serviço de segurança internacional da NSA para América Latina - fez uma ação intensiva. Para isso, usou dois programas - um deles é chamado "Mainway" e serve para coletar o grande volume de informações que passa pelas redes de comunicação.

As mensagens de texto por telefone do candidato também foram interceptadas, usando o programa "Association", que pega as informações que circulam nas redes sociais. Daí, as mensagens vão para outro filtro - o "Dishfire" - que busca por determinadas palavras-chave.

Sob o título "mensagens interessantes", está a prova de que o conteúdo das mensagens foi acessado. Dois trechos são citados. Num deles, Peña Nieto conta quem seriam alguns de seus ministros - que só tomariam posse seis meses depois da eleição.

Investigação da presidente Dilma

Na sequência, vem a explicação de como foi feita a espionagem da presidente Dilma. "Goal" é o objetivo da operação: "melhorar a compreensão dos métodos de comunicação e dos interlocutores da presidente do Brasil, Dilma Rousseff, e seus principais assessores".

O que eles chamam de "sementes" são os endereços eletrônicos e números de telefones monitorados.

Um dos programa usados pela NSA é chamado de "DNI selectors" - que segundo outro documento vazado por Snowden, captura tudo o que o usuário faz na internet, incluindo o conteúdo de e-mails e sites visitados.

Um gráfico mostra toda a rede de comunicações da presidente com seus assessores. No gráfico, cada bolinha representa uma pessoa.

A imagem ampliada mostra que legendas ou nomes de quem teve a comunicação interceptada foram apagados para a apresentação.

No documento, não há exemplos de mensagens ou ligações entre a presidente e seus ministros, como aconteceu quando o agora presidente do México foi mencionado.

Mas na última página o documento diz que o método de espionagem usado é "uma filtragem simples e eficiente que permite obter dados que não são disponíveis de outra forma. E que pode ser repetido." Se pode ser repetido, tudo indica que foi levado a cabo.

Conclui, ainda, dizendo que a união de dois setores da NSA teve sucesso contra alvos de alto escalão: Brasil e México. Alvos importantes, que sabem do perigo de espionagem e protegem sua comunicação. Novamente, se houve sucesso é porque foram exemplos reais.

Comunicações de brasileiros

No mês passado, uma reportagem do jornal “O Globo”, mostrada também no Fantástico, revelou, com documentos vazados por Snowden, que os EUA interceptam milhões de comunicações de brasileiros.

Na ocasião, o embaixador dos EUA no Brasil, Thomas Shannon, negou que e-mails e telefonemas de cidadãos brasileiros estivessem sendo espionados. Admitiu apenas que eram acessados os chamados metadados (o total de conexões, que passavam pelo Brasil).

Falta de clareza

Não está claro se a interceptação das ligações da presidente Dilma foi feita apenas com acesso às redes de comunicação, ou se houve participação de espiões em território brasileiro.

James Bramford, especialista que escreveu três livros sobre a NSA, falou com o Fantástico, em Washington. Ele diz que a NSA tem espiões nas embaixadas e consulados americanos pelo mundo.

“Temos uma grande embaixada em Brasília e um consulado no Rio de Janeiro. A NSA opera nesses prédios”, afirmou. Antenas nas embaixadas podem interceptar sinais de microondas e telefones celulares, disse Bramford.

Ainda em Hong Kong, quando se encontrou com Glenn Greenwald, Edward Snowden comentou os documentos que envolvem a espionagem à presidente Dilma.

Ele disse o seguinte: "a tática do governo americano desde o 11 de setembro é dizer que tudo é justificado pelo terrorismo, assustando o povo para que aceite essas medidas como necessárias. Mas a maior parte da espionagem que eles fazem não tem nada a ver com segurança nacional, é para obter vantagens injustas sobre outras nações em suas indústrias e comércio em acordos econômicos".

No mês passado a revista “Época” publicou com exclusividade um documento comprovando que a espionagem americana é também comercial.

Trata-se de uma carta escrita pelo atual embaixador americano no Brasil, Thomas Shannon, em 2009, quando ainda era subsecretário de estado.

Ele agradece à NSA pelas informações repassadas à diplomacia americana antes da 5ª Cúpula das Américas - um encontro entre os chefes de estado do continente para discutir assuntos comerciais e diplomáticos da região.

Na carta, Thomas Shannon escreveu: "mais de 100 relatórios que recebemos da agência nos deram uma compreensão profunda dos planos e intenções dos outros participantes da cúpula e permitiram que nossos diplomatas estivessem bem preparados para aconselhar o presidente Obama em como lidar com questões controversas".

“Em questões comerciais, saber o que os outros estão pensando antes das reuniões multilaterais é como jogar pôquer sabendo quais as cartas de todos na mesa”, disse Bramford.

Outro documento obtido com exclusividade pelo Fantástico diz que uma divisão inteira da NSA é dedicada à política internacional e atividades comerciais, com um setor encarregado de países da Europa Ocidental, Japão, México e Brasil.

Investigação da presidente Dilma

Na sequência, vem a explicação de como foi feita a espionagem da presidente Dilma. "Goal" é o objetivo da operação: "melhorar a compreensão dos métodos de comunicação e dos interlocutores da presidente do Brasil, Dilma Rousseff, e seus principais assessores".

O que eles chamam de "sementes" são os endereços eletrônicos e números de telefones monitorados.

Um dos programa usados pela NSA é chamado de "DNI selectors" - que segundo outro documento vazado por Snowden, captura tudo o que o usuário faz na internet, incluindo o conteúdo de e-mails e sites visitados.

Um gráfico mostra toda a rede de comunicações da presidente com seus assessores. No gráfico, cada bolinha representa uma pessoa.

A imagem ampliada mostra que legendas ou nomes de quem teve a comunicação interceptada foram apagados para a apresentação.

No documento, não há exemplos de mensagens ou ligações entre a presidente e seus ministros, como aconteceu quando o agora presidente do México foi mencionado.

Mas na última página o documento diz que o método de espionagem usado é "uma filtragem simples e eficiente que permite obter dados que não são disponíveis de outra forma. E que pode ser repetido." Se pode ser repetido, tudo indica que foi levado a cabo.

Conclui, ainda, dizendo que a união de dois setores da NSA teve sucesso contra alvos de alto escalão: Brasil e México. Alvos importantes, que sabem do perigo de espionagem e protegem sua comunicação. Novamente, se houve sucesso é porque foram exemplos reais.

Comunicações de brasileiros

No mês passado, uma reportagem do jornal “O Globo”, mostrada também no Fantástico, revelou, com documentos vazados por Snowden, que os EUA interceptam milhões de comunicações de brasileiros.

Na ocasião, o embaixador dos EUA no Brasil, Thomas Shannon, negou que e-mails e telefonemas de cidadãos brasileiros estivessem sendo espionados. Admitiu apenas que eram acessados os chamados metadados (o total de conexões, que passavam pelo Brasil).

Falta de clareza

Não está claro se a interceptação das ligações da presidente Dilma foi feita apenas com acesso às redes de comunicação, ou se houve participação de espiões em território brasileiro.

James Bramford, especialista que escreveu três livros sobre a NSA, falou com o Fantástico, em Washington. Ele diz que a NSA tem espiões nas embaixadas e consulados americanos pelo mundo.

“Temos uma grande embaixada em Brasília e um consulado no Rio de Janeiro. A NSA opera nesses prédios”, afirmou. Antenas nas embaixadas podem interceptar sinais de microondas e telefones celulares, disse Bramford.

Ainda em Hong Kong, quando se encontrou com Glenn Greenwald, Edward Snowden comentou os documentos que envolvem a espionagem à presidente Dilma.

Ele disse o seguinte: "a tática do governo americano desde o 11 de setembro é dizer que tudo é justificado pelo terrorismo, assustando o povo para que aceite essas medidas como necessárias. Mas a maior parte da espionagem que eles fazem não tem nada a ver com segurança nacional, é para obter vantagens injustas sobre outras nações em suas indústrias e comércio em acordos econômicos".

No mês passado a revista “Época” publicou com exclusividade um documento comprovando que a espionagem americana é também comercial.

Trata-se de uma carta escrita pelo atual embaixador americano no Brasil, Thomas Shannon, em 2009, quando ainda era subsecretário de estado.

Ele agradece à NSA pelas informações repassadas à diplomacia americana antes da 5ª Cúpula das Américas - um encontro entre os chefes de estado do continente para discutir assuntos comerciais e diplomáticos da região.

Na carta, Thomas Shannon escreveu: "mais de 100 relatórios que recebemos da agência nos deram uma compreensão profunda dos planos e intenções dos outros participantes da cúpula e permitiram que nossos diplomatas estivessem bem preparados para aconselhar o presidente Obama em como lidar com questões controversas".

“Em questões comerciais, saber o que os outros estão pensando antes das reuniões multilaterais é como jogar pôquer sabendo quais as cartas de todos na mesa”, disse Bramford.

Outro documento obtido com exclusividade pelo Fantástico diz que uma divisão inteira da NSA é dedicada à política internacional e atividades comerciais, com um setor encarregado de países da Europa Ocidental, Japão, México e Brasil.

Um terceiro documento ultrassecreto enumera os desafios geopolíticos dos Estados Unidos para os anos de 2014 a 2019. O surgimento do Brasil e da Turquia no cenário global é classificado como risco para a estabilidade regional.

E o Brasil aparece de novo, junto com outros países, como uma dúvida no cenário diplomático americano: nosso país seria amigo, inimigo ou problema? Também são citados Egito, Índia, Irã, Turquia, México.

“Quando o país fica mais independente, mais forte, como o Brasil está (...), competindo com os Estados Unidos, empresas americanas. E por causa disso, o governo americano está pensando diferente sobre o Brasil”, afirmou Glenn.

Fantástico: por que Edward Snowden torna públicos esses documentos?

“Ele me disse: olha, eu acho que a privacidade do norte-americano é muito importante, mas também eu acho que o privacidade dos estrangeiros, das pessoas na América Latina, dos brasileiros, é muito importante também. A importância é igual. E eu não quero proteger somente a privacidade do norte-americano. Eu quero proteger a de todas as pessoas.”

Nesta semana, o jornal americano "Washington Post" publicou o orçamento secreto dos serviços de espionagem americanos, o equivalente a R$ 126 bilhões.

Reação do governo brasileiro

Neste domingo (1º), o ministro da Justiça, José Eduardo Cardozo, se reuniu com a presidente Dilma Rousseff para discutir a reação as novas revelações de espionagem do governo americano. O governo brasileiro decidiu tomar três medidas: o Ministério das Relações Exteriores vai chamar o embaixador americano no Brasil, Thomas Shannon, para que ele dê novos esclarecimentos, vai cobrar explicações formais do governo dos Estados Unidos e vai ainda recorrer aos órgãos internacionais, como a ONU, para discutir a violação de direitos de autoridades e cidadãos brasileiros.

E o Brasil aparece de novo, junto com outros países, como uma dúvida no cenário diplomático americano: nosso país seria amigo, inimigo ou problema? Também são citados Egito, Índia, Irã, Turquia, México.

“Quando o país fica mais independente, mais forte, como o Brasil está (...), competindo com os Estados Unidos, empresas americanas. E por causa disso, o governo americano está pensando diferente sobre o Brasil”, afirmou Glenn.

Fantástico: por que Edward Snowden torna públicos esses documentos?

“Ele me disse: olha, eu acho que a privacidade do norte-americano é muito importante, mas também eu acho que o privacidade dos estrangeiros, das pessoas na América Latina, dos brasileiros, é muito importante também. A importância é igual. E eu não quero proteger somente a privacidade do norte-americano. Eu quero proteger a de todas as pessoas.”

Nesta semana, o jornal americano "Washington Post" publicou o orçamento secreto dos serviços de espionagem americanos, o equivalente a R$ 126 bilhões.

Reação do governo brasileiro

Neste domingo (1º), o ministro da Justiça, José Eduardo Cardozo, se reuniu com a presidente Dilma Rousseff para discutir a reação as novas revelações de espionagem do governo americano. O governo brasileiro decidiu tomar três medidas: o Ministério das Relações Exteriores vai chamar o embaixador americano no Brasil, Thomas Shannon, para que ele dê novos esclarecimentos, vai cobrar explicações formais do governo dos Estados Unidos e vai ainda recorrer aos órgãos internacionais, como a ONU, para discutir a violação de direitos de autoridades e cidadãos brasileiros.

“Se forem comprovados esses fatos, nós estamos diante de uma situação que é inadmissível, inaceitável, por que eles qualificam uma clara violência à soberania do nosso país. O Brasil cumpre fielmente com suas obrigações e gostaria que todos os seus parceiros também as cumprissem e respeitassem aquilo que é muito caro para um país que é a sua soberania”, disse Cardozo.

O ministro esteve na semana passada nos Estados Unidos, onde se reuniu com o vice-presidente, Joe Biden. Ele levou a proposta de que as comunicações só sejam acessadas com autorização da Justiça e no caso de investigações criminais. A proposta não foi aceita.

O ministro esteve na semana passada nos Estados Unidos, onde se reuniu com o vice-presidente, Joe Biden. Ele levou a proposta de que as comunicações só sejam acessadas com autorização da Justiça e no caso de investigações criminais. A proposta não foi aceita.

Procuradas, as embaixadas dos Estados Unidos e do México não se manifestaram.

fonte g1

Altemar Carneiro

sexta-feira, 30 de agosto de 2013

Como limpar um PC infectado por malware

eu PC foi infectado apesar de seus esforços para mantê-lo seguro? O notebook de um amigo tem tantos vírus que parece um laboratório? Siga estes passos para recuperá-lo!

Você trabalha duro para manter seu PC protegido dos vilões do mundo digital. Mantém seu antivírus sempre atualizado. Evita sites de natureza duvidosa. Não abre anexos suspeitos. Mantém o Flash, o Java e o Adobe Reader sempre atualizados ou, melhor ainda, aprendeu a viver sem eles.

Mas ainda assim um novo e engenhoso Trojan conseguiu passar por uma fresta e agora você é o infeliz proprietário de um PC infectado. Ou então talvez um amigo menos atento tenha lhe pedido para ajudar a salvar uma máquina assolada por pragas.

É óbvio que é necessário fazer uma varredura no computador e remover o malware. Mas como? Preparamos este guia com uma abordagem metódica, que você pode usar para determinar qual é o problema, como fazer uma varredura e como proteger um PC recuperado de invasões futuras.

1. Verifique se há mesmo uma infecção

Será que o PC está mesmo infectado? Cansei de ver pessoas culpando um “vírus maldito” por tudo, de uma placa de som com defeito à própria estupidez. O primeiro passo para recuperar a saúde do sistema é determinar se você está mesmo lidando com um vírus, em vez de um problema de hardware, software ou erro de usuário.

Se o PC está muito mais lento do que de costume, ou se costuma fazer coisas que você não pediu por “vontade própria” (abrir apps, acessar sites, etc), então há motivos para suspeita. Mas antes de dizer que um vírus é o responsável, abra o Gerenciador de Tarefas do Windows (clique com o botão direito do mouse sobre a barra de tarefas no rodapé da tela e selecione a opção Gerenciador de Tarefas no menu). Abra a aba Processos e veja se encontra algum app estranho ou desconhecido rodando em segundo plano, especialmente aqueles com um nome que parece não fazer sentido ou uma descrição suspeita. Por exemplo, um processo chamado wuauclt pode parecer suspeito, mas consultando a descrição descobrimos que ele pertence à Microsoft e é parte do Windows Update.

Claro, essa é apenas uma orientação geral. Não há nada que impeça um malware de se disfarçar de programa legítimo usando uma descrição inofensiva, ou mesmo de se ocultar do Gerenciador de Tarefas. Ainda assim, você ficaria surpreso ao ver quantas vezes um malware “entrega o jogo” com uma descrição ou nome do processo cheio de caracteres estranhos.

2. Procure por sinais claros de malware

Os piores malware irão tentar todos os truques possíveis para evitar que sejam removidos. Se seu PC subitamente deixar de abrir utilitários que podem ser usados na tarefa, como omsconfig ou regedit, fique de olho. Se seu antivírus subitamente deixar de funcionar, é um péssimo sinal.

Às vezes o ataque é mais óbvio. Se um programa que você não reconhece aparece do nada e começa a dar “avisos” de “problemas sérios” com seu PC, ou pede seu número de cartão de crédito, seu PC está definitivamente infectado com malware.

Nunca dê o número de seu cartão de crédito, ou qualquer outra informação, a qualquer programa ou site que avise que seu PC está prestes a “morrer”. É quase certeza de que se trata de um componente de malware, que tenta assustar o usuário com avisos de erros críticos ou falhas de hardware.

Essas janelas mostrando centenas de ameaças em

seu PC geralmente são malware tentando te assustar

Muitas vezes eles usam nomes que sugerem um app de segurança, como “PC Protector Pro”, "Windows Web Security" e afins, e prometem uma “cura rápida” para os problemas se você pagar por um “upgrade”. Se você der seu número de cartão de crédito ou endereço de e-mail, duas coisas vão acontecer com certeza: a primeira é que você vai ser roubado. A segunda é que em breve irá começar a receber spam, boa parte dele contendo mais malware.

3. Faça uma busca por soluções

Um benefício destes falsos alertas é que eles podem apontá-lo na direção de uma cura. Faça uma pesquisa por frases que aparecem em meio aos alertas, ou pelo nome do “programa” que os está exibindo. Você provelmente encontrará pessoas que estão sofrendo com o mesmo problema, e eventualmente informações que ajudarão a identificar seu inimigo ou um passo-a-passo de como removê-lo. Mas tenha cuidado! Só aceite conselhos de sites que parecem confiáveis, e faça uma varredura completa no PC depois de seguir quaisquer instruções, mesmo as nossas.

Se não houver pistas levando a uma solução rápida, uma varredura no sistema é o próximo passo importante.

4. Assuma que seu antivírus foi comprometido

Não perca tempo tentando fazer uma varredura em seu PC usando o antivírus que já está instalado. Afinal de contas, pra começo de conversa ele não conseguiu pegar o malware quando ele se instalou em sua máquina. E depois que o vírus se instala, assuma que seu antivírus foi comprometido e agora está sob controle dos vilões. Ele pode ter sido modificado para dizer que tudo está bem, quando a verdade é longe disso.

Você precisa de uma nova ferramenta para varredura (um “scanner” no jargão) em busca de malware, uma que já não esteja instalada em seu computador. Ela precisa ser capaz de detectar e remover o malware de seu PC, e precisa rodá-la a partir de um ambiente onde o malware não pode agir. Linux é a melhor opção, mas antes disso tente executar o Windows em modo de segurança.

5. Use uma ferramenta leve para varredura no Modo de Segurança.

O Windows tem um modo de segurança que inicia o PC com uma versão mínima do sistema operacional, com drivers genéricos e nada mais. Nesse modo a maioria dos aplicativos que são abertos junto com o sistema operacional não é carregada e, com sorte, o malware que está assolando seu PC também não será.

Para entrar em modo de segurança, inicie seu computador e pressione a tecla F8 antes que o Windows comece a ser carregado. Você precisa ser rápido, então o melhor a fazer é teclar F8 repetidamente do momento em que o logo do fabricante aparece na tela até um menu de boot aparecer na tela.

Nesse menu selecione a opção Modo de segurança com rede. A conexão de rede é importante, você precisará de acesso à internet para resolver seu problema.

ESET Online Scanner: varredura completa via web

Uma vez em modo de segurança abra o Internet Explorer (outros navegadores podem não funcionar corretamente) e rode uma ferramenta de varredura online. Eu recomendo o ESET Online Scanner, que roda dentro do navegador, está sempre atualizado e é executado a partir de um servidor remoto. Dependendo do navegador pode ser necessário aceitar um plugin, mas ele será removido quando a varredura terminar. Antes de começar, clique emAdvanced Settings e habilite todos os níveis de segurança extra que puder, incluindo a varredura de arquivos comprimidos e cache do navegador.

House Call, da Trend Micro: pode ser instalado em um pendrive

Experimente também o HouseCall, da Trend Micro. Ele não é um aplicativo web mas é “portátil”, ou seja, você pode baixá-lo em um outro computador, copiá-lo para um pendrive e rodá-lo a partir de lá. Mas você precisará de uma conexão à internet para atualizar as definições de vírus. E não rode o HouseCall na configuração padrão: antes de clicar no botão azul que diz Scan Now clique em Settings e marque a opção Full system scan (varredura completa do sistema).

Não importa qual opção você usar, não tenha pressa. Observe as opções disponíveis e faça a varredura mais completa disponível, mesmo que seja demorada. Depois de iniciá-la saia da frente do PC e vá ler um livro, lavar a louça ou passar um tempo com a família. A varredura deve demorar algumas horas.

6. Peça uma segunda opinião

Quando a primeira varredura terminar roda uma outra com uma ferramenta diferente. Assim você poderá dormir sossegado se ambas disserem que seu PC está limpo.

7. Use o Linux como linha de defesa

O modo de segurança pode não ser o suficiente para impedir a ação dos malware mais sofisticados. Se você ainda tiver problemas após múltiplas varreduras em modo de segurança, terá de ignorar o Windows e evitar “dar boot” na máquina a partir do HD interno. A solução é criar um CD ou pendrive “bootável” com um utilitário antivírus baseado em Linux.

Você não precisa conhecer nada de Linux para fazer isso. Mas novamente precisará de uma conexão à internet para atualizar as definições do antivírus.

O primeiro passo é baixar um scanner “bootável”, como o Kaspersky Rescue Disk 10, que é distribuído na forma de um arquivo .ISO. Esse arquivo deve ser gravado em um CD, criando um disco de boot para seu PC. No Windows 7 basta dar um duplo-clique no arquivo .ISO e seguir as instruções. No Windows 8 clique com o botão direito do mouse sobre o arquivo e selecione a opção Gravar imagem de disco. Em versões anteriores do Windows você terá de usar um utilitário para gravar o CD, como excelente (e gratuito) ImgBurn.

Kaspersky Rescue Disk: interface simples, similar à do Windows

O Kaspersky Rescue Disk tem uma interface similar à do Windows, então você irá se sentir “em casa”. Mas é preciso ter cuidado ao configurar a varredura, já que o programa não atualiza suas definições automaticamente. Para fazer isso clique na aba Update Center e clique em Start Update. Depois da atualização volte à aba Objects Scan, clique em Settings e coloque o nível de segurança na posição máxima. Certifique-se de que todos os seus HDs estão marcados antes de começar a varredura, e vá tomar um café ou assistir a um filme.

Também é possível rodar o Kaspersky Rescue Disk a partir de um pendrive em vez de um CD. Para isso você precisará da ferramenta Utility to record Kaspersky Rescue Disk 10 to USB devices. Coloque-a na mesma pasta que o arquivo .ISO, dê dois cliques para executá-la e siga as instruções.

Já o F-Secure Rescue CD não é tão amigável quanto o programa da Kaspersky. Na verdade, pode acabar te lembrando dos velhos tempos do DOS, mas ele funciona. Não se assuste com o alerta em vermelho dizendo: “If a Windows system file is infected, the computer may not restart”. (“Se um arquivo de sistema do Windows estiver infectado, o computador pode não reiniciar”). Nunca soube de um PC que não reiniciou corretamente após uma varredura com o utilitário da F-Secure, e suspeito que as chances de que isso ocorra são pequenas. E de qualquer forma, se um malware conseguir infectar um arquivo de sistema crucial ao Windows uma reinstalação do sistema será a única opção.

F-Secure Rescue CD: não é bonito, mas funciona bem

O F-Secure Rescue CD tem uma interface básica em modo texto que não é nada atraente. Mas ao contrário da ferramenta da Kaspersky ele atualiza suas definições automaticamente (se encontrar uma conexão à internet) e começa uma varredura completa quase que imediatamente. Você só precisa aceitar a licença.

O F-Secure não tem um utilitário especial para instalação em um pendrive, mas você pode fazer isso usando o Universal USB Installer. Na janela do programa, no menu abaixo de Step 1, você irá encontrar o F-Secure Rescue CD quase no final da lista.

8. Seu PC está limpo? Então proteja-o!

Depois que seu PC estiver limpo, reinicie o Windows normalmente e desinstale seu “velho” antivírus, já que ele foi comprometido. Depois reinstale-o e atualize as definições ou, se tiver perdido a confiança nele, instale um concorrente. E não deixe um incidente de abalar, continue investindo tempo e esforço na proteção de seu PC. Quando o assunto é malware, um byte de prevenção vale por um terabyte de cura.

Fonte PcW

altemar Carneiro

Assinar:

Postagens (Atom)